Физические средства аутентификации

Если использование кодов, приложений и текстовых сообщений звучит слишком сложно, есть другой вариант: физические ключи аутентификации. Это небольшое USB-устройство, которое можно носить вместе с ключами (вроде указанного на изображении FIDO U2F Security Key.) При входе в аккаунт на новом компьютере вставьте ключ USB и нажмите на кнопку.

Ряд компаний работают над созданием стандарта под названием U2F. Учётные записи Google, Dropbox и GitHub уже совместимы с метками U2F. В будущем ключи физической аутентификации будут работать со стандартами беспроводной связи NFC и Bluetooth для общения с устройствами без портов USB.

Зачем нужна дополнительная защита аккаунта

Когда речь заходит о безопасности Windows, тезисы о необходимости грамотной защиты нередко упираются в простое и незатейливое «», подкрепленное убийственным аргументом «у меня нет ничего ценного». Его появление в сегодняшних комментариях не станет для меня неожиданностью ![]()

Тем не менее, если только вы не живете в абсолютном вакууме, ваш аккаунт электронной почты, социальной сети или мессенджера может представлять ценность для злоумышленников. Список ваших контактов вкупе с историей переписки может стать золотым дном социальной инженерии для мошенников, позволяя им развести на деньги ваших близких и знакомых (привет, Skype!).

Захват почтовой учетной записи также может открыть двери к другим сетевым сервисам, в которых вы зарегистрированы с ней (вы ведь используете одну почту для разных сервисов, не так ли?)

Пример со взломом Telegram интересен тем, что моментально породил в сети язвительные комментарии в стиле «ха-ха, вот вам и хваленая безопасность!» Однако важно понимать, что , а не лежать на печи, полагаясь на маркетинговые заявления. Эта статья для тех, кто не ждет, пока грянет гром, а соблюдает правила сетевой гигиены и ответственно подходит к защите своей конфиденциальной информации

Поехали!

Эта статья для тех, кто не ждет, пока грянет гром, а соблюдает правила сетевой гигиены и ответственно подходит к защите своей конфиденциальной информации. Поехали!

Приложения для двухфакторной авторизации

Этот метод авторизации может работать в автономном режиме, потому что одноразовый пароль генерируется сразу на смартфоне, без подключения к серверу. Но для первой настройки нужен Интернет на телефоне.

Проверенными являются следующие сервисы:

- Google Authenticator — самый популярный, подходит для всех приложений и сайтов, которые защищают аккаунт таким методом авторизации пользователей.

- Authy — большой конкурент гугла, главная причина выбора этого приложения — поддержка нескольких устройств. Если вы потеряли устройство c Google Authenticator и не делали никаких бэкапов (об этом ниже), то с аккаунтами буддут проблемы, в большинство из них будет вообще не зайти. У Authy функция одинакового токена на нескольких устройствах опциональна, ее можно отключить, если считаете ее рискованной. Также программа доступна с компьютера.

- Самый высокий уровень защиты у токена на отдельном устройстве, обычно USB. Это платные флешки от фирм YubiKey. При использовании с ПК нужно только нажать на одну кнопку, вставив девайс в порт, а с телефона подключается через NFC.

Как работает двухфакторная защита

Давайте я вам опишу алгоритм работы двухфакторной защиты, понимая принцип, вам будет легко его настроить, где угодно, на любом сервисе. И так у нас есть замечательный пользователь Таня, люблю я это имя. Таня решила завести себе аккаунт в Gmail.com. Она проходит процедуру регистрации, где указывает какой логин и пароль у нее будет при входе на почту. Gmail подтверждает ее регистрацию и активирует ее логин и пароль по которому она будет авторизовываться.

Таня логиниться на почте, указывая логин и пароль. Gmail предлагает ей настроить двухфакторную аутентификацию, через привязку к номеру телефона, где будет получать SMS коды или через установку приложения Authenticator, которое будет генерировать каждые 25 секунд коды безопасности, если его не успели ввести, то будет новый 6-ти значный код. Таня их устанавливает и включает двухфакторную защиту.

Теперь при следующей авторизации, Тане нужно будет ввести по мимо классических средств защиты (Логина и пароля), код из SMS или из утилиты Authenticator, так же установленной на ее смартфоне. Как только она это делает, то получает доступ к сервису.

Что такое двухфакторная защита?

Двухфакторная аутентификация — способ авторизации в виртуальной системе, при котором для выполнения требуемой операции пользователю необходимо подтвердить два собственных атрибута. Иными словами, человеку, чтобы получить доступ к информации, потребуется пройти два независимых защитных этапа.

Главное достоинство современных методов 2FA заключается в уровне создаваемой протекции конфиденциальных данных, не позволяющей злоумышленникам взломать аккаунт лишь с помощью «классической» кражи пароля — идентификация физического лица происходит благодаря двойной комбинации:

- кода (пароля и секретного слова);

- токена (смартфона, пластиковой карты);

- биометрика (дактилоскопирование, сканирования лица).

Таким образом, для авторизации может использоваться, например, пароль и сканер отпечатка пальца или данные банковской карты и PIN. Конечно, двухфакторная зашита не исключает вероятность взлома полностью: биометрические данные могут скопированы, токен похищен, а секретное слово угадано.

https://youtube.com/watch?v=44TCi7O_oPk

Другой существенный недостаток 2FA — возможность обхода защиты благодаря инструменту восстановления аккаунта: злоумышленники под видом «забывчивого пользователя» могут обратиться в техподдержку сервиса и просто попросить об отключении двухфакторной аутентификации.

Протоколы аутентификации

Пользователь использует для аутентификации персональный идентификатор ─ неповторимый ключ (при идентификации через протокол) или пароль.

Характеристики протоколов аутентификации:

вычислительная эффективность – число операций, что требуются для корректного выполнения протокола;

коммуникационная эффективность – длина и число сообщений, диктуемых аутентификацией;

присутствие третьей стороны – сервера для распределения ключей или сервера реализации открытых сертификатов;

гарантия безопасности;

хранение секрета – способ хранения информации.

Говоря о безопасности протоколов и их возможности противостоять ряду атак, выделяют одностороннюю аутентификацию, двухстороннюю аутентификацию и криптографические протоколы аутентификации.

Какие бывают протоколы аутентификации

Выбор протокола зависит от того, где происходит аутентификация – на ПК или в сети.

Есть ряд стандартных протоколов для аутентификации по паролю на персональном компьютере (например, в веб-приложениях). Одним из них является HTTP аутентификация по протоколу HTTP 1.0/1.1.

Смысл его работы следующий:

- Когда не авторизованный клиент пытается зайти на защищенный ресурс, сервер определяет статус клиента как Unauthorized и запрашивает аутентификацию.

- Следующим шагом браузер выводит диалоговое окно для ввода логина и пароля.

- После авторизации при переходе клиента на другие страницы сайта, браузер автоматически добавляет статус Authorization в HTTP заголовках.

- На основе данных из HTTP заголовка принимается решение, допускать или нет пользователя к защищенным данным сайта.

Процесс HTTP аутентификации – стандартный и работает для всех видов браузеров. Да, существуют и нестандартные протоколы. Например, php аутентификация, которая применяется при разработке клиент-серверных приложений. Тогда статусы и остальные данные прописываются и сохраняются в других частях запроса.

Итого, при аутентификации пользователя на ПК используются такие методы, как: ввод логина и пароля, биометрические данные, USB-токены и сертификаты.

Для аутентификации в сети существуют протоколы и сертификаты, которые идентифицируют пользователя и собирают статистику о его действиях и предпочтениях. Часто мы, будучи пользователями, встречаем информацию о файлах Cookies. Своего рода открытую аутентификацию. Куки привязываются к IP-адресу и используются для отслеживания действий и предпочтений пользователя.

Как видите, аутентификация – это этап для подтверждения личности пользователя при входе в систему. Способы и методы аутентификации продолжают развиваться, совершенствоваться и улучшаться.

Виды двухфакторной аутентификации

На данный момент существует много разнообразных способов удостоверения личности с помощью 2FA:

- Одноразовые пароли на бумаге (распечатываемый набор кодов).

- Отправка временного кода на адрес электронной почты.

- Отправка одноразового пароля по SMS.

- OTP-токены (аппаратные генераторы одноразовых паролей).

- 2FA-программы (приложения класса Authenticator).

Одноразовые пароли на бумаге, как правило, используют онлайн-банки. Можно, например, получить в офисе кредитной организации карточку со стираемым покрытием поверх полей с кодами или просто распечатать набор паролей в банкомате, а система дистанционного обслуживания (ДБО) при аутентификации на сайте будет просить ввести одноразовый набор символов под определённым номером.

Отправка пароля по электронной почте — это максимально упрощённый вариант защиты. Для аутентификации пользователя нужно знать всего лишь его адрес (который очень часто используется в качестве логина). Соответственно, уровень защиты таким методом — ниже, чем в других сценариях, особенно если используется один пароль для входа в почту и на целевой ресурс.

Ещё одним способом двухфакторной аутентификации является отправка одноразового пароля по SMS. Однако коды в SMS-сообщениях — тоже не очень надёжный вариант. Во-первых, такой пароль можно подсмотреть при помощи уведомлений на экране блокировки смартфона. Во-вторых, сообщение может быть перехвачено вредоносной программой. Распространён также вид мошенничества, называемый «SIM swapping»: путём обмана или сговора в салоне сотовой связи можно получить новую SIM-карту с нужным номером, и SMS-сообщения будут приходить на неё, а телефон жертвы даже не сможет подключиться к сети. Есть и другие способы компрометации одноразовых паролей по SMS.

Более надёжным является аппаратный OTP-токен (генератор одноразовых паролей). Он представляет собой устройство в виде брелка с дисплеем и кнопкой. В памяти устройства заранее программируется определённое количество паролей. При нажатии на кнопку коды отображаются на дисплее.

В феврале мы сравнивали токены с аппаратной поддержкой алгоритмов ГОСТ и сертификатом ФСБ России. Ознакомиться с материалом будет полезно тем, кто выбирает токен для использования в коммерческих и государственных организациях.

В нынешнее время на фоне массовости смартфонов под управлением операционных систем Android и iOS популярность стали набирать специализированные программы для двухфакторной аутентификации

Мы уже писали о том, что сам смартфон можно использовать как ключ для входа в аккаунт; сегодня мы сфокусируем внимание на 2FA-приложениях

Способы аутентификации

С применением пароля

Установка паролей ─ самый часто встречающийся вид однофакторной аутентификации, хоть он и не гарантирует подлинность пользователя. Одним паролем могут пользоваться несколько сотрудников-коллег. В таком случае, одному из них ничего не стоит изменить его или подменить владельца пароля. Тайна, известная двум людям, перестает быть тайной.

Взлом, кража, перехват паролей… Технологии развиваются и не каждый использует их для благого дела. Приходится искать альтернативные варианты защиты персональных данных и надежной парольной защиты:

- Технические ограничения. Другими словами, это требования к паролям – не менее 6 символов, только латиница, обязательно с упоминанием цифр и т.д.

- Срок действия. Периодическая смена комбинации символов повышает надежность защиты.

- Ограничение доступа к файлу, где хранятся пароли.

- Ограничение на число попыток входа. Если неправильный пароль вводится свыше допустимого числа раз, система получает уведомление об ошибке аутентификации и блокирует дальнейшие попытки.

- Использование генератора паролей.

- Обучение сотрудников элементарным способам информационной безопасности.

Перечисленные методы применяют и в случае выбора других типов аутентификации.

С применением пользовательского предмета

Зависимо от данных, которые передают в систему, носителями информации могут выступать:

- Цифровой сертификат или электронная подпись

- Аппаратный токен

- Смарт-карта

- Электронная таблетка iButton (или Touch Memory)

- Карта с магнитной полоской

Человек, который держит в руках один из вышеуказанных носителей информации, будет являться подлинным пользователем. И здесь следует помнить о человеческом факторе и возможности кражи.

С применением биометрических данных

Биометрические системы аутентификации опираются на неповторимые человеческие физиологические и психологические характеристики.

- Физиологические (или статические) знают все благодаря голливудским фильмам: это и отпечаток пальца, и рисунок сетчатки глаза, и геометрия лица, руки и т.д.

- Психологические (или динамические) более редкие, но тоже эффективные: тембр голоса, сила нажатия кнопок, динамика личной подписи, координация движений рук и глаз и т.д.

Биометрическая аутентификация ─ это один из надежных и совершенных типов аутентификации, поскольку «информационные носители» невозможно украсть и сложно подделать. Есть гарантия, что пользователь именно тот, за которого себя выдает, реальный и подлинный.

С применением личной информации пользователя

Пользовательская личная информация редко используется в качестве единого фактора для аутентификации. Зачастую она выступает в связке с несколькими идентификаторами и используется для восстановления пароля (логина или других данных). Для аутентификации система запрашивает информацию, которая напрямую касается человека, что выполняет вход/регистрируется:

- номер телефона,

- дату рождения,

- название любимой футбольной команды,

- кличку питомца,

- девичью фамилию матери.

С помощью местонахождения пользователя

Аутентификация пользователя по его местоположению – новое направление в категории защитных механизмов. Смысл работы в том, что за основу аутентификации берутся данные GPS (Global Positioning System) ─ системы спутниковой навигации.

Пользователь применяет GPS аппаратуру для отправки своих координат. С помощью спутников месторасположение определяется вплоть до метра. Следовательно, пользователю разрешают или запрещают доступ. Этот тип аутентификации характеризуется высокой надежностью, потому что отследить и перехватить спутниковый сигнал достаточно сложно. При этом GPS аппаратура проста в использовании.

С помощью ключа

Это тип аутентификации в wi fi сетях характерный для гаджетов, телефонов. Для нее используются ключи разных типов: динамическая аутентификация WPA, WPA2, по MAC-адресу. Что это такое, вы можете почитать в статье Wikipedia о сетевых методах аутентификации wi fi.

Сравнение

Несмотря на то, что базовая функция у всех рассмотренных приложений — одна и та же (создание одноразовых паролей по стандартному алгоритму), некоторые продукты обладают дополнительными возможностями или особенностями. Представим их сопоставление в сравнительной таблице.

Таблица 1. Сравнение 2FA-приложений

| Критерий / приложение | Twilio Authy 2-Factor Authentication | Duo Mobile | ESET Secure Authentication | Gemalto SafeNet MobilePASS+ | Multifactor | Protectimus SMART | RSA SecurID Software Token |

| Архитектура | Облачная | Облачная | On-premise | Облачная и on-premise | Облачная | Облачная и on-premise | Облачная и on-premise |

| Поддерживаемые платформы | iOS, Android, macOS, Windows, Linux | iOS, Android | iOS, Android | iOS (10 или выше), Android (4.4 или выше), Windows 10 | iOS, Android | iOS, Android | iOS, Android, Windows, BlackBerry OS, macOS |

| Офлайн-режим | Да | Да | Да | Да | Да | Да | Нет |

| Пуш-уведомления | Да | Да | Да | Да | Да | Да | Да |

| Резервное копирование учётных записей в облако | Да | Да | Нет (данные ESA автоматически добавляются в резервные копии Active Directory) | Нет | Да | В разработке | Да |

| Язык интерфейса | Английский | Английский | Английский | Английский | Русский | Русский, английский | Английский |

| Защита приложения | PIN-код, отпечаток пальца | PIN-код, отпечаток пальца | PIN-код, отпечаток пальца | PIN-код, отпечаток пальца, FaceID | PIN-код и Биометрия | PIN-код, отпечаток пальца (в разработке) | PIN-код, отпечаток пальца |

Как создать Apple ID без двухфакторной аутентификации?

В самом деле, на данный момент, при создании Apple ID требуется включение двухфакторной аутентификации.

Вы спросите: «А что делать, если никакой «двухфакторки» не требуется? Если хочется получить классическую связку Apple ID и пароль, без всяких доверенных устройств? Это вообще реально?»

Я отвечу: «Да. Правда, с небольшими оговорками».

Итак:

- Для нескольких регионов возможно создание учетной записи без включения двухфакторной аутентификации.

- Например: Острова Херд и Макдональд, Остров Норфолк, Южная Георгия и Южные Сандвичевы острова.

- При выборе страны/региона указываете именно их и… победа!

Как обычно, стоит помнить о «подводных камнях», которые связаны с этим методом:

В общем — будьте бдительны!

Где вы должны его использовать

В идеале вы должны использовать 2FA для всех учетных записей, в которых хранится личная информация любого типа, а также для учетных записей, с которыми связана платежная информация. Это включает, но не ограничивается:

К сожалению, не все онлайн-аккаунты или сервисы предлагают 2FA или не имеют четкого представления об этом. Зачастую, нужно искать их веб-сайт, чтобы найти дополнительные параметры безопасности.

Два ключевых онлайн-сервиса, которые предлагают 2FA и для которых вы должны обязательно включить его, это Facebook (подтверждение входа в систему) и Google (двухэтапное подтверждение). Вы можете прочитать больше об их соответствующих функциях 2FA здесь:

- Разрешения на вход в Facebook

- Google двухэтапное подтверждение

Приложение для аутентификации

Некоторые сервисы, например, Instagram и Facebook, при настройке двухфакторной аутентификации указывают приложение как предпочтительный вариант получения одноразовых кодов.

Этот способ работает так:

- Скачайте на смартфон специальное приложение для аутентификации: Google Authenticator, Twilio Authy, Яндекс.Ключ, Microsoft Authenticator, Duo Mobile, FreeOTP, TOTP Authenticator. Проверьте, чтобы оно было совместимо с сервисами, для которых вы будете его использовать. Так, приложения Яндекса «сотрудничают» только с Яндекс.Ключом, но при этом в нем можно создавать коды для сторонних ресурсов.

- Активируйте двухфакторную аутентификацию в настройках безопасности нужного сервиса (например, Instagram или ).

- Выберите приложение в качестве способа получения кодов для входа.

- В приложение для аутентификации внесите сведения об аккаунтах, которые нужно защитить: отсканируйте в аутентификаторе QR-код из сервиса или введите указанный проверочный код.

- Программа начнет генерировать одноразовые ключи.Теперь при входе, например, в аккаунт соцсети с нового устройства вы должны будете вводить пароль, затем копировать из приложения-аутентификатора свежий код и вставлять его в появившееся поле.

Такой способ считается безопаснее SMS-сообщений по нескольким причинам:

- Коды не отображаются на заблокированном экране.

- Приложение не использует сотовую связь, не зависит от покрытия сети и нет риска перехвата сведений.

- Коды обновляются каждые 30 секунд по алгоритму OATH TOTP. Это означает, что даже если кто-то из-за вашего плеча увидел код на разблокированном экране, то у него есть максимум 30 секунд на использование этой информации.

Приложение Google Authenticator

К одному аутентификатору обычно можно привязать неограниченное количество сервисов, так что все коды от почты и соцсетей будут храниться в одном месте. Кроме того, некоторые приложения (например, Twilio Authy) дополнительно защищают вход с помощью биометрии, то есть никто, кроме вас, не сможет увидеть сгенерированные одноразовые ключи.

Совет ZOOM: установите приложение для аутентификации на мобильное устройство, но (в идеале) лучше заходите в аккаунт с другого гаджета или ПК. В противном случае вы привязываете оба фактора (пароль и код) к одному девайсу, что довольно рискованно. Но даже если вы всегда пользуетесь одним устройством, настройка двухэтапной верификации все равно повысит уровень защиты данных.

Недостатки или минусы двухфакторной аутентификации

Высокий уровень защиты не всегда может быть удобен.

Например, это связано с тем, что:

- При повседневном использовании одного и того же сервиса или соцсети необходимо при каждом входе в аккаунт вводить все сведения заново согласно правилам двухуровневой защиты;

- Иногда сложно самостоятельно установить приложение аутентификации;

- На номер мобильного телефона может поступать рекламный спам;

- Смс с кодом может поступить с задержкой;

- При утере телефона восстановить доступ к аккаунтам сложно;

- Если информация особенно ценная – необходимо активировать двухэтапный уровень безопасности непосредственно на электронных устройствах для исключения спам атаки на сами устройства.

Если двухэтапная защита нецелесообразна – ее можно просто отключить и вернуться в стандартный режим проверки безопасности входа в аккаунт с помощью обычного логина и пароля.

Подтверждение по СМС

Среди приложений и сервисов распространено предлагать добавить двухфакторную аутентификацию хотя бы посредством сообщений СМС, например, при входе в аккаунт. Можно использовать 2FA при каждом входе в аккаунт или только с нового устройства. Вторым этапом аутентификации при этом становится смартфон или сотовый телефон.

СМС-сообщение состоит из одноразового кода, который нужно ввести в сервис или на сайт. Хакеру, который захочет взломать аккаунт, потребуется доступ к телефону его обладателя, чтобы получить этот код. Проблемой может быть сотовая связь. Что, если вы оказались в месте без связи, или в путешествии без доступа к своему оператору? Тогда вы сами не сможете зайти в свой аккаунт, не получив код доступа.

В большинстве случаев этот метод удобен, поскольку телефоны есть почти у всех и всегда рядом. Некоторые сервисы обладают автоматическими системами, которые произносят код вслух, позволяя получать его даже через проводной телефон.

Вопросы и ответы

Комментарии высветили несколько вопросов, ответы на которые я решил добавить в статью.

Ура, теперь у меня везде 2SV/2FA! Что-то еще нужно сделать?

Представьте, что вы поехали на отдых, где у вас в первый же день украли смартфон. Теперь вы не попадаете ни в один аккаунт, пока не восстановите SIM-карту. Чтобы избежать такого сценария, зайдите в настройки ключевых аккаунтов, найдите там одноразовые или резервные коды для доступа к учетной записи и сохраните их на другом устройстве и/или запишите на бумаге.

У меня есть приложение, которое перестало работать после включения 2SV/2FA. Что делать?

Некоторые приложения несовместимы с двухэтапной аутентификацией в том смысле, что сервис ждет кода на втором этапе, а вводить его некуда. Примером может служить какой-нибудь «десктопный» почтовый клиент.

На этот случай в настройках 2SV вашего аккаунта предусмотрена возможность создавать пароли приложений (app passwords). Нужно создать пароль и ввести его в проблемном приложении вместо вашего пароля учетной записи. У Яндекс (например, в Яндекс.Браузер) достаточно просто ввести одноразовый пароль, сгенерированный приложением Яндекс.Ключ.

По каким параметрам сервис определяет, что устройство доверенное?

У каждого вендора своя реализация. Это может быть комбинацией SSL cookie, IP-адреса, браузера, еще чего-нибудь. Есть порог изменения параметров, по достижении которого нужно авторизоваться снова.

Какие мобильные приложения для генерации OTP лучше всего использовать?

Если вы не пользуетесь 2FA в Яндекс, то подойдет любое приложение (Google, Microsoft, Яндекс.Ключ). Если у вас включена 2FA в Яндекс, имеет смысл консолидировать все сервисы в Яндекс.Ключ. Причина в том, что реализация 2FA у Яндекс отличается от других сервисов, но Яндекс.Ключ поддерживает RFC 6238, что позволяет создавать OTP для прочих сервисов, внедривших эту спецификацию.

Почему в приложении для генерации кодов не получается настроить 2FA для ВКонтакте?

В настройках смартфона нужно установить автоматическое определение даты и часового пояса. Иначе приложение не зарегистрировать — созданный приложением код не принимается с ошибкой «Неверный код подтверждения». Доставка OTP по SMS при этом работает и никак не связана с проблемой.

Как включить двухфакторную аутентификацию? Anchor link

Способ включения зависит от используемой платформы, также различается и терминология. Обширный список сайтов, поддерживающих двухфакторную аутентификацию доступен на сайте https://twofactorauth.org/. Наиболее распространённые сервисы указаны в статье 12 Days of 2FA post, рассказывающей как включить двухфакторную аутентификацию на сервисах Amazon, Bank of America, Dropbox, Facebook, Gmail и Google, LinkedIn, Outlook.com и Microsoft, PayPal, Slack, Twitter, а также Yahoo Mail.

Если желаете получить страховку на случай похищения ваших паролей, ознакомьтесь со списком сервисов и включите двухфакторную аутентификацию на всех аккаунтах в сети, которые вам особенно важны.

Стоит ли им доверять?

Когда вы задаете себе подобный вопрос, сразу же вспомните ваше поведение во время установки десктопного клиента Dropbox, Google Drive, Яндекс.Диска и прочих.

В момент, когда вы ставите галочку и щелкаете по кнопке «Принимаю», вы предварительно читаете добрый десяток страниц текста с «Условиями обслуживания»?

95% пользователей не делают этого. А значит и беспокоиться о конфиденциальности загруженных данных им нет смысла. Если вам нечего скрывать и вы не храните достоверные результаты спортивных мероприятий на ближайшие лет десять, как это было в фильме «Назад в будущее», то беспокоиться не за что.

Главное — правильно выбирать «облако», в котором планируете хранить свои данные. Из тех, кому можно доверять, стоит отметить:

А сервисы, предлагающие вам сотни гигабайт бесплатно — сомнительное удовольствие. Рискуете либо потерять данные, либо отправлять/скачивать их целую вечность.

Облачные хранилища действительно существенно упрощают нашу жизнь. Они заменили нам громоздкие винчестеры и вечно теряющиеся флешки, предоставив мгновенный доступ к сотням гигабайт информации. Стоит ли отказываться от таких преимуществ из суеверности? Вряд ли.

iPhones.ru

Здесь тоже есть свои моменты.

Рассказать

Насколько надежна 2FA?

Двухэтапная аутентификация не является гарантом полной безопасности, но ее использование исключает ряд атак. Злоумышленнику придется:

- обзавестись вашим пальцем, что невозможно без желания владельца;

- обрести в руки телефон или доступ к кодам, приходящим на телефон.

Важно! Программист-хакер может добиться последнего, при помощи вредоносных сервисов или восстановления пароля. Были отмечены случаи, когда 2FA был обойден при помощи восстановления аккаунта

При затратах большого количества времени, защита может быть отключена, но и над этим недостатком работают специалисты

Были отмечены случаи, когда 2FA был обойден при помощи восстановления аккаунта. При затратах большого количества времени, защита может быть отключена, но и над этим недостатком работают специалисты.

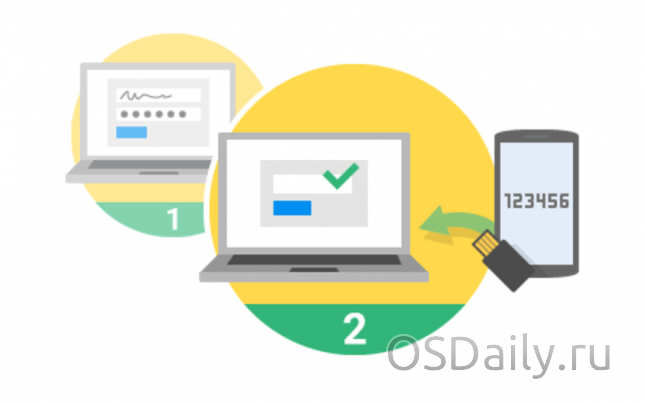

Как работает двухфакторная аутентификация

На самом деле, 2FA работает довольно просто:

- Вы указываете веб-браузеру аккаунт, который хотите использовать.

- Вы вводите своё имя пользователя и пароль.

- Затем вас либо попросят ввести код 2FA (который вы получаете из приложения), либо сгенерировать код 2FA (который отправляется на ваш телефон с помощью SMS).

- После того как вы ввели правильный код 2FA, вам будет разрешено войти в свой аккаунт.

Если у вас нет кода для вашей учетной записи, вам не будет разрешен доступ. Вот почему 2FA является важным дополнительным шагом для обеспечения безопасности. Каждый код имеет «срок годности». Как правило, у Вас есть около 3 минут, чтобы использовать код, прежде чем он перестанет действовать. И как только код был использован, он не может быть использован снова. Поэтому, даже если у хакера есть ваше имя пользователя и пароль, без возможности получить связанный код 2FA, он не сможет получить доступ к вашей учетной записи.

Что такое двухфакторная аутентификация

Когда вы заходите на сайт, вас спрашивают имя пользователя и пароль. Как только вы правильно введете обе эти части информации, вы попадете в свою учетную запись. Это легко, распространено, и к чему все привыкли. Но, это также небезопасно.

Двухфакторная аутентификация помогает защитить ваш логин вторым кодом, который вам нужно получить, прежде чем вы действительно сможете войти.

Даже если ваш пароль достаточно сложен, он может быть взломан. Это сделать особенно легко, учитывая, что многие люди не удосуживаются использовать действительно сложные пароли для своих учетных записей. Используя некоторые легкодоступные инструменты, преступники могут достаточно быстро подобрать пароль, поэтому лучше быть максимально защищенным.

Что такое двухфакторная аутентификация?

Ключевое слово здесь — фактор. Всего их выделяют четыре:

- знание чего-либо — например, логина, пароля, ключа, кодовой фразы, любой другой секретной информации, которая задаётся при создании профиля;

- обладание чем-либо — например, аппаратным токеном или смартфоном с приложением, генерирующим коды;

- нахождение в конкретном месте — для определения используется, например, IP-адрес пользователя или радио-метка;

- обладание некими биологическими особенностями — например, сканирование отпечатка пальца или радужной оболочки глаза.

Двухфакторная аутентификация — это когда последовательно используются два фактора.

Например, у меня есть аккаунт на Яндексе, в настройках которого включена двухфакторная аутентификация. Чтобы зайти в него на новом устройстве, требуется соблюдение двух факторов:

- Я знаю логин.

- Я обладаю смартфоном с приложением Яндекс.Ключ, которое генерирует коды для авторизации.

Есть и другие приложения для генерирования кодов: Google Authenticator, Microsoft Authenticator, LastPass Authenticator. Но все они решают одну задачу — выступают в качестве второго фактора при авторизации пользователя.

Вместо смартфона с приложением можно использовать аппаратный токен. Он подключается через порт USB, Bluetooth или NFC. Когда вы регистрируетесь на очередном сервисе и включаете двухфакторную аутентификацию, внутри токена генерируется новая пара ключей. Открытый ключ передаётся на сервер, закрытый — хранится на аппаратном токене.

Kaspersky SafeBoard»

12 мая, Москва, Санкт-Петербург, Беcплатно

tproger.ru

События и курсы на tproger.ru

Для двухфакторной аутентификации с помощью токенов используется протокол FIDO U2F. На сайте USB-Dongle Authentication можно посмотреть список сервисов, которые его поддерживают. Среди них, например, мессенджеры WhatsApp, Viber, Slack и Telegram.

Процесс авторизации с помощью аппаратного токена выглядит следующим образом:

- Подключение к устройству аппаратного токена.

- Ввод логина и пароля на сервисе.

- Нажатие на физическую кнопку на токене или другое действие для подтверждения присутствия пользователя за компьютером.

- Сверка открытого и закрытого ключей.

- Успешная авторизация в случае совместимости ключей.

Протокол FIDO U2F поддерживают браузеры Google Chrome, Mozilla Firefox, Microsoft Edge, Opera. На Safari поддержки по умолчанию нет, но её можно добавить с помощью расширения, доступного для скачивания на GitHub.

Схема взаимодействия c U2F-клиентом

Со сканированием отпечатков пальцев, радужной оболочки глаза, определением местоположения похожая ситуация. Чтобы второй фактор работал, нужна поддержка со стороны сервисов и устройств, через который пользователь пытается авторизоваться.