Вымогательство эфемерной материи

Биткойн.

Многие наверняка обратили внимание на то, почему сумма выкупа запрашивается именно в биткойнах. Юрист Мария Антонова поясняет: во многих странах его статус не определен

В России, конечно, с этого года вступил в силу закон о цифровых активах, но в нем содержится только определение того, что такое цифровая валюта. Расплачиваться за товары и услуги таким образом нельзя.

— Именно из-за неопределенного статуса цифровых денег сложно организовать уголовное разбирательство, — поясняет Антонова. — Многими государствами биткойн не признается ни как имущество, ни как деньги. Таким образом, получается, что вымогается нечто эфемерное, несуществующее. В этой ситуации говорить о преступлении не приходится.

Кандидат психологических наук Алена Волина советует: если вы получили письмо с угрозами, вымогательством и предложением немедленно, перейдя по ссылке, заплатить выкуп, не спешите что-либо предпринимать.

Как узнать, что телефон на прослушке

Если вы думаете, что ваш телефон прослушивают, подтвердить это можно косвенными способами. Например, если вы согласились на использование функции «МТС-Локатор», за вами могут следить.

Также за вами могут следить, если вы устанавливали на смартфон пиратские программы или же на него попали вирусы. При этом подтвердить сам факт слежки будет сложно, но если с вашего счёта пропадут деньги, а номер вдруг окажется подписанным на платные услуги, почти наверняка за вами следят (помните, что подобными приемами не брезгуют и многие операторы).

Помимо прочего, на потенциальную возможность слежки может указывать чрезмерный нагрев аккумулятора и смартфона непосредственно во время его эксплуатации (а не только при быстрой зарядке), торможение в работе программ и так далее. И не забывайте, что аналогичные проявления можно наблюдать в том случае, если на устройстве майнят криптовалюту.

Другое дело, если прослушка идёт со стороны оператора, ведь отследить её нельзя в принципе. Современные технологии позволяют делать это незаметно и максимально эффективно.

При этом от такой прослушки не спасут даже хваленые кнопочные телефоны, на которых нельзя установить программу-шпиона. Правда, к записям оператора имеют доступ только спецслужбы. Если вы их не интересуете — вам нечего бояться.

Ведь по «закону Яровой» именно у компании, предоставляющей услуги связи, хранится переписка, записи переговоров и прочее. Так что это самый простой способ получить информацию, даже без необходимости взламывать защиту телефона и ставить шпионский софт.

Провода не нужны. Хакеры начали взламывать телефоны через Bluetooth-наушники

Bluetooth наушники уже прочно вошли в повседневную жизнь современных людей. Популярность этого гаджета объясняется очень просто — намного удобнее говорить с человеком, не отвлекаясь от своих дел. Казалось бы, что все прекрасно, но функциональность таких «ушей» оценили не только любители техники, но и хакеры.

Киберспециалисты американских университетов Айовы и Пердью выяснили, что злоумышленники научились взламывать некоторые модели Android-смартфонов через беспроводные аксессуары. Они используют так называемый AT-интерфейс, который взаимодействует с устройством. Хакеры отправляют на смарфон специальные команды, чтобы тот перешел на небезопасное соединение. Таким образом хакеры могут перехватывать звонки или получить личные данные.

Источник фото: pixabay

Bluetooth соединяет?

Далеко не каждый знает, что такое AT-интерфейс и как он работает, но все знакомы с Bluetooth. Эксперт по информационной безопасности Алексей Гришин рассказал «360», что подобные атаки сотовых телефонов далеко не новы. Хакеры пользуются уязвимостью, появляющейся при подключении устройства к смартфону.

Кофеварка‐спамер, пылесос‐шпион и утюг‐убийца. Как хакеры могут превратить умный дом в угрозу для жильцов

Подробнее

«На заре развития технологии Bluetooth злоумышлением атаковали напрямую через беспроводное соединение телефона. Но со временем протокол общения между беспроводными устройствами был модифицирован и подключиться к смартфону с устройства, не создавшего явную пару с телефоном, стало нельзя», — отметил эксперт.

Гришин объяснил, что из-за таких ограничений злоумышленникам пришлось придумывать новые способы, чтобы продолжить свою «работу». Одним из ухищрений стали беспроводные аксессуары. Они входят в «доверенную зону» телефона, поэтому именно через них проще всего сделать атаку.

Шпионские программы устанавливали на Android через Bluetooth и раньше, например, через часы с уязвимыми прошивками.

«Но новый виток и бум популярности к такому вектору атаки дали повсеместно распространившиеся наушники. Согласитесь, говорить по часам жутко не удобно (несмотря на то что многие модели поддерживают данный функционал), а вот по наушникам — просто идеально», — добавил он.

Благодаря новой функции люди могут звонить удаленно, а именно это дает хакерам возможность получить желаемые данные.

«Перехваченый таким образом разговор, будет настолько незаметным для жертвы, что уязвимости в наушниках дают большое пространство для шпионажа», — заверил эксперт.

Источник фото: pixabay

Как не дать залезть себе в «уши»?

Все звучит довольно страшно, но отказываться от удобства все же не стоит. От действий злоумышленников можно защититься, стоит только следовать определенным правилам. Одно из них — постоянно обновлять свое устройство.

«Установка пакетов обновления снижает риски, поскольку производители устройств с каждым новым обновлением закрывают найденные уязвимости в программном обеспечении», — рассказала пиар-консультант и со-основатель SingularityU Moscow Анастасия Эрнайс-Эскарса.

Она отметила, что чаще всего взломы происходят из-за пренебрежения правилами элементарной цифровой гигиены и низкой киберграмотности. Стоит помнить, что всегда есть риск стать жертвой мошенников, а некоторые темы лучше обсуждать при личной встрече. Тоже самое касается и фотографий, которые не должны попасть к посторонним.

Обезопасить гаджеты помогут и пароли. Запоминать кучу цифр всегда сложно, но именно индивидуальные ключи к каждому устройству будут эффективны в борьбе с хакерами. Любой пароль можно подобрать в среднем за 42 дня, поэтому обновлять его нужно раз в месяц или полтора.

«Ни одно устройство не обладает 100% защитой

Важно понимать, что хакеры тоже постоянно ищут возможности для легкой наживы», — заключила Эрнайс-Эскарса

Функции iKeymonitor:

- Прослушка и запись звонков (с телефона, компьютера или ноутбука).

- Прослушка окружающей среды (удаленный доступ к микрофону устройства, который можно включить в любое удобное время).

- Дистанционное управление.

- Контроль мультимедии телефона.

- Уведомления (о замене сим, событиях и звонках).

- Сможете видеть даже удаленные смс.

- Полный список контактов.

- Журнал звонков (все входящие, исходящие, не принятые, удаленные).

- Местонахождение GPS и гео-ограждение.

- Бесплатное приложение для мобильного просмотра (личный кабинет).

- Кейлоггер. Все манипуляции с экраном устройства и клавиатурой передаются в Ваш личный кабинет

- Все мессенджеры (Вконтакте, ватс апп, скайп, фейсбук, инстаграм, вибер и пр.).

- Посещенные веб сайты.

- Удаленная блокировка экрана.

- Все фото и видео ролики(полученные, отправленные, удаленные и сделанные на телефоне).

- Автоматические скриншты экрана.

- Возможность блокировать контакты, приложения и игры.

- Настроить «горячие слова» в звонках, сообщениях.

- История браузера.

- И многое другое.

У легального мобильного шпиона IKeyMonitor 100% политика по возврату денег.

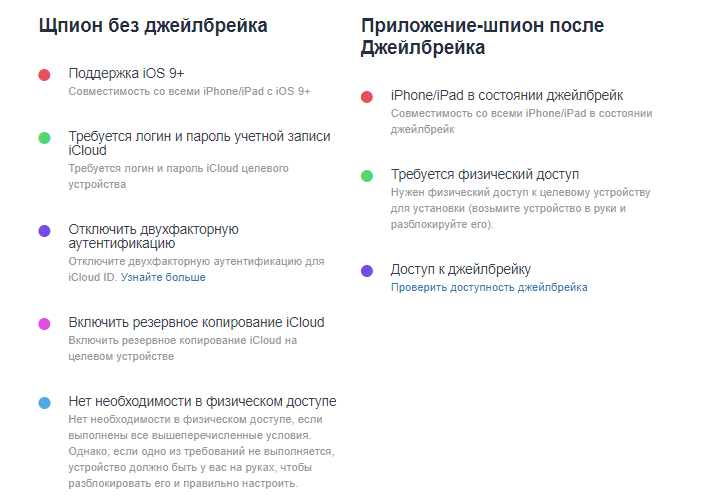

Разработчики программы шпиона iKeymonitor постоянно работает над регулярным обновлением и добавлением новых функций, что безусловно важно для потенциальных клиентов. Так, на данный момент установить iKeyMonitor возможно практически для всех iPhone/iPad/ Android

При этом, iPhone может быть как с джейлбрейком, так и без него. А так же Android с root/без root

Так, на данный момент установить iKeyMonitor возможно практически для всех iPhone/iPad/ Android. При этом, iPhone может быть как с джейлбрейком, так и без него. А так же Android с root/без root.

Александр

Специалист по информационной безопасности с 10-ти летним опытом. Отец троих детей. Независимый консультант по вопросам кибер безопасности. 6 лет опыта интеграции решений кибербезопасности с другими продуктами в существующих инфраструктурах на корпоративном уровне.

Как взломать телефон на расстоянии? Судя по количеству писем, которыми нас забрасывают с недавних пор, этот вопрос волнует очень многих. Кому это нужно?

- Возможно, что родителям подростков. Как не волноваться, если у ребенка появились секреты и неизвестно что на уме. Удаленный мониторинг устройства был бы отличным решением.

- Не доверяющим друг другу супругам, один из которых подозревает свою вторую половину в обмане.

- Работодателям, которые считают, что работники используют рабочее время и предоставленный компанией телефон для личных нужд.

Конечно, интерес к взлому проявляют и другие. Но “любопытствующие” из вышеперечисленных 3-х групп составляют значительное большинство.

Прежде, чем бросаться в омут шоппинга, изучите рынок, убедитесь, что у выбранного вами софта безупречная репутация, это не контрафакт и ему можно довериться.

А чтобы не ошибиться и сделать правильный выбор, вооружитесь знаниями из этой статьи.

В ней мы поименно перечислим 6 лучших приложений для мониторинга устройства, чуть подробнее поговорим об их возможностях. И самое главное – мы покажем вам, как взламывать телефон на расстоянии.

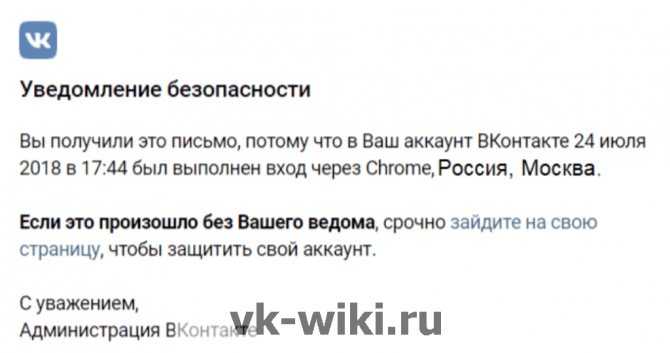

Как понять, что страница ВК была взломана?

Стоит заметить, что сервис «ВКонтакте» тоже не стоит на месте в плане защиты своих пользователей. Здесь постоянно улучшаются и дополняются имеющиеся методы борьбы со взломами. Сюда можно отнести, например, специальные оповещения, которые пользователь получает, если системой была замечена попытка входа с неизвестного устройства.

Удобнее всего подобные оповещения работают на мобильных устройствах (на телефонах и планшетах), которые пользователь всегда имеет при себе. После получения оповещения он может быстро зайти на свой аккаунт и принять все необходимые меры по его защите.

FlexiSPY

FlexiSPY – это комплексная программа для мониторинга любого устройства (мобильный телефон под управлением Android, iPad, компьютер или ноутбук под управлением Windows или macOS). ]FlexiSPY выпускает смартфоны, которые уже оснащены этой программой.

Плюсы:

- совместима с Android и iOS;

- совместима с Windows и macOS;

- включает много функций мониторинга;

- служба поддержки доступна 24/7;

- простая удаленная установка.

Минусы:

- довольно высокие цены на тарифы;

- некоторые функции отсутствуют в каких-то тарифах.

FlexiSPY располагает широким спектром функций, полезных для отслеживания устройств. Базовый тариф имеет много функций, однако завышенная цена предполагает наличие более полного списка. Список доступных функций:

- запись вызовов;

- контроль SMS и MMS-сообщений;

- мониторинг социальных сетей и мессенджеров;

- отслеживание GPS-местоположения;

- доступ к электронной почте, фото и видео.

Как подобрать пароль к странице ВК?

Если злоумышленник знает телефон или электронную почту, на которую регистрировался аккаунт пользователя, это означает, что он уже знает логин для входа и ему остается только узнать пароль. Это еще проще, если взломщик знает владельца страницы лично, так как он может просто угадать пароль, ориентируясь на ту информацию, которая ему известна о человеке.

Также стоит отметить, что отдельные пользователи часто просто предоставляют подобную информацию (включая почту или телефон) на своей же странице ВК, заполняя профиль. Именно поэтому рекомендуется завести отдельную почту или телефонный номер для страницы ВК, о которых не будут знать даже знакомые.

Если злоумышленник не может самостоятельно узнать пароль, он может просто начать перебирать его. Как правило, сначала может использоваться ручной перебор по всем самым популярным сочетаниям, а также различные комбинации, связанные с фамилией и именем, а также с датой рождения. Все эти данные могут находиться на самой странице.

Существуют также и автоматические способы подбора пароля, для которых используются отдельные программы. Они включают в себя множество комбинаций, которые чаще всего используют пользователи. Но здесь стоит отметить, что взлом страницы ВК таким образом может затянуться надолго.

Важно!

Зачастую различные сервисы, включая также и сайт «ВКонтакте», рекомендуют своим пользователям подбирать уникальные пароли в специальных генераторах, которые создают достаточно сложные буквенные и числовые комбинации, которые в дальнейшем практически невозможно подобрать.

Основные инструменты Bluetooth для Linux

Для Linux реализация Bluetooth-протокола воплощена в BlueZ. В большинстве дистрибутивов Linux он установлен по умолчанию. Если у вас его нет, можете найти его в репозиториях вашего дистрибутива. В нашей Kali Linux, как и следовало ожидать, он устанавливается по умолчанию.

BlueZ имеет ряд простых инструментов, которые можно использовать для управления и, в конечном итоге, взламывания Bluetooth. К ним относятся:

hciconfig — этот инструмент работает очень похоже на ifconfig в Linux, за исключением того, что он работает с Bluetooth-устройствами. Как видно на скриншоте ниже, вначале мы использовали его, чтобы открыть интерфейс Bluetooth (hci0), а потом для того, чтобы запросить с устройства его спецификацию.

Читать также: Как взламывать онлайн-пароли веб-форм при помощи THC-Hydra и Burp Suite

- hcitool — инструмент, с помощью которого можно выполнять запросы. Он может предоставить нам имя устройства, идентификатор, класс и часы устройства.

- hcidump — этот инструмент позволяет проводить сниффинг Bluetooth-трансляций.

Самые распространенные взломы Bluetooth

Bluetooth существует уже несколько десятилетий, поэтому хакеры нашли множество способов, чтобы злоупотреблять им. Вот три наиболее известные и распространенные Bluetooth-атаки:

- Bluejacking – это атака, во время которой хакер использует Bluetooth-соединение для проникновения в телефон и отправки анонимных сообщений на другие близлежащие устройства. Хакеры также могут использовать его для совершения международных и дорогостоящих звонков с поминутной оплатой.

- Bluesnarfing – это атака, при которой хакер крадет информацию на вашем телефоне, включая электронную почту, смс, фотографии, видео и телефонную книгу. Хакер должен загрузить всю эту информацию достаточно быстро – пока вы находитесь в пределах досягаемости.

- Bluebugging – самая худшая атака, т.к. позволяет хакеру полностью контролировать ваше устройство. Она дает ему возможность прослушивать ваши разговоры и получать доступ ко всем данным, хранящимся на вашем устройстве.

Если хакеру удастся проникнуть в ваш смартфон, он может получить много конфиденциальной информации о вас. Впоследствии это может быть использовано в атаках социальной инженерии, для шантажа или для взлома вашего банковского и других аккаунтов. Но самое худшее в атаках Bluetooth это то, что злоумышленники каждый год находят новые способы использования Bluetooth-соединения для своих черных дел.

Кое-что еще:

Bluetooth показывает ваше местоположение

Хакеры могут использовать Bluetooth для отслеживания вашего местоположения. Для этого им понадобятся только две вещи: устройство, которое постоянно использует Bluetooth и уникальный идентификатор устройства. Как это работает? Два устройства, которые соединяются через Bluetooth, распознают друг друга, обмениваясь информацией, которую можно рассматривать как адрес. Большинство устройств регулярно меняют его, например, когда соединение восстанавливается или когда разряжаются батареи. Но некоторые устройства, такие как фитнес-трекеры, сохраняют один и тот же адрес, несмотря ни на что. Хакеры могут использовать его в качестве уникального идентификатора. Хуже того, такие устройства постоянно передают этот сигнал, чтобы оставаться на связи с телефоном и предоставлять точные результаты в режиме реального времени.

Шифрование Bluetooth можно легко взломать

Два устройства, соединяющиеся через Bluetooth, должны обмениваться криптографическими ключами для установления безопасного соединения. Но не все устройства поддерживают длинные и безопасные ключи шифрования. Поэтому им необходимо “поговорить” друг с другом, чтобы определиться с длиной ключа. Хакеры перехватывают этот процесс и заставляют одно из устройств “предложить” использовать слабый ключ шифрования, который может быть короче 1 байта. Как только такое соединение будет установлено, хакер сможет использовать простую “атаку грубой силы”, чтобы взломать шифрование и начать наблюдать за трафиком, которым обмениваются устройства.

Отказ в обслуживании (DOS)

Хакеры также могут использовать Bluetooth, чтобы вызвать отказ в обслуживании. Они могут вывести из строя устройство, заблокировать смартфон от приема или совершения звонков, разрядить аккумулятор и украсть ваши данные.

Приложения могут использовать Bluetooth в злонамеренных целях

Приложения на вашем телефоне могут также тайно использовать соединение Bluetooth для сбора данных и отслеживания вашего местоположения.

Как привязать чужой WhatsApp к своему номеру телефона

Для привязки чужого WhatsApp к своему телефону нужно знать номер телефона человека и иметь доступ к его смартфону, чтобы посмотреть код из смс-сообщения. Сначала установите приложение WhatsApp на своё устройство. После этого пользователю нужно нажать на кнопку «Войти». Откроется окно, где надо будет подтвердить номер телефона. В окно номера телефона нужно вписывать номер того человека, переписку которого вы хотите увидеть. Далее приложение потребует ввести цифры, из смс-сообщения для подтверждения номера. Этим способом можно легко привязать чужой WhatsApp. По факту, взломщик просто заходит в WhatsApp, только через другое устройство.

Письмо счастья

Письмо счастья.

Многим приходило письмо, в котором неизвестный хакер утверждает, что взломал компьютер и получил доступ ко всей информации — перепискам, соцсетям, а заодно камере и микрофону, и поэтому он снял видео с вашим участием и грозится его разослать. Но за небольшое вознаграждение злоумышленник обязуется этого не делать. Для этого нужно купить биткойны в сумме, эквивалентной, как правило, 650 долларам, и перевести их на специальный кошелек, ссылка на который тут же прилагается. После оплаты видео обещают уничтожить и никогда больше вам не досаждать.

Москвичка Екатерина Пушкина (имя изменено по просьбе героини) в конце прошлого года получила такое письмо.

— В тот момент я рассталась со своим парнем, мы долго и бурно выясняли отношения, он даже угрожал мне, что выложит в сеть видео с моим участием. У нас были близкие отношения и подобный контент имел место, — вспоминает девушка. — Поэтому я испугалась, вдруг это мой бывший.

Тем более, как утверждает Екатерина, ей есть чего бояться: пожилые родители строгих нравов, начальство на работе — репутационные потери были бы существенны, да и скандал с родственниками был бы неизбежен.

— Я не знала, что делать в этой ситуации, к тому же вопрос такой, что и не посоветуешься ни с кем, — рассказывает Екатерина Пушкина. — Поэтому я приняла решение заплатить — свое спокойствие дороже. Только через некоторое время я узнала, что не одинока в этом и это массовая рассылка спама: мои подруги тоже получали такие письма. А бывший молодой человек оказался все же порядочным — он удалил все пикантные видео после нашего расставания.

Эксперт по компьютерной безопасности Никита Малышев утверждает, что вируса, который дал бы доступ к вашему компьютеру, в природе не существует. Но такая схема вымогательства сама по себе распространена довольно широко.

— Такого рода письма отправляются тысячам, если не миллионам пользователей в надежде на то, что кто-то поверит, — комментирует Никита Малышев. — Здесь работает закон больших чисел.

Сейчас появилась немного другая схема. Чтобы пользователь убедился, что некое пикантное видео действительно существует, ему предлагают распаковать архив. Как только вы это сделаете, вы «подсадите» вирус в свой компьютер.

— Ну а пикантного видео как не было, так и не будет, — уверяет специалист по компьютерной безопасности. — Только теперь вы потратите много сил и времени на удаление этого вируса и, возможно, на восстановление нанесенного им ущерба.

Специалист уверяет: взломать компьютер таким образом, чтобы иметь к нему полный доступ и управлять камерой, микрофоном и другим оборудованием, можно, но это требует высочайшего уровня подготовки специалиста и много свободного времени. Вряд ли компьютерный гений будет тратить свои ресурсы на то, чтобы в конечном итоге требовать с обывателя несколько сотен долларов.

Существуют ли защищенные от прослушки телефоны, и что это за аппараты

История «взлома» телефонных линий в явном виде ведет свои истоки с 1993-1995 годов. Тогда уже существовали первые массовые сотовые телефоны, а сеть стандарта GSM запустили годом ранее, в 1992-м. С этого момента началось противостояние спецслужб и хакеров.

На сегодняшний день существует множество защищённых телефонов, однако они используют массовые программные и аппаратные решения, а в их прошивках то и дело находят различные уязвимости.

Причина проста — есть уязвимости в стандарте GSM, в SIM-картах и так далее. И хотя для взлома требуется дорогостоящее оборудование, по сути, если вас захотят взломать и прослушать, это вполне реально сделать.

Само собой, в интернете рекламируются различные «хакерские» телефоны, но это зачастую слабые устройства, которые хоть и могут обеспечить защищённую связь, но более ни на что не годятся.

Если же вас по-прежнему интересуют самые защищенные аппараты, то за всю историю их существования стоит выделить такие модели, как:

- TopSec GSM на базе кнопочной трубки Siemens с крипто-чипом и опциональным шифрованием за 2,7 тыс. USD;

- швейцарское устройство HC-2413 со скремблирующим элементом в нижней части аппарата и 128-битным крипто-ключом;

- шведский телефон Sectra Tiger нулевого года выпуска, шифрующийся в диапазоне 56-256 разрядов за целых 5 тыс. USD.

Smart Lock для Android

Пользователи Android получили функции быстрой разблокировки, когда в Android Lollipop 5.0 были представлены возможности Smart Lock.

Smart Lock добавил несколько новых методов блокировки и разблокировки, а также улучшил предыдущую функцию распознавания лиц, предлагаемую в более ранних версиях ОС.

Функция Smart Lock Android 5.0 позволяет использовать присутствие доверенного устройства Bluetooth для разблокировки телефона.

Ниже описано, как настроить Android Smart Lock для использования Fitbit (или любого доверенного устройства Bluetooth) для разблокировки телефона.

Эти указания можно применять независимо от того, кто сделал ваш телефон Android: Samsung, Google, Huawei, Xiaomi или другие.

1. Убедитесь, что для вашего устройства установлен пароль или графический ключ. Если вам нужно установить его в первый раз, откройте меню настроек вашего Android-устройства, перейдите в раздел «Личные» и выберите «Безопасность».

В разделе «Безопасность экрана» выберите «Блокировка экрана». Если есть существующий PIN-код или пароль, вам нужно будет ввести его здесь, в противном случае следуйте инструкциям, чтобы создать новый шаблон, пароль или PIN-код для защиты вашего устройства.

2. Включите Smart Lock. Чтобы использовать функцию Smart Lock с доверенным устройством Bluetooth, сначала необходимо убедиться, что Smart Lock включен.

Откройте меню настроек вашего Android устройства . В разделе «Личные» выберите «Безопасность». Перейдите в Advanced меню и выберите Trust агентов и убедитесь, что Smart Lock опция включена в On позиции.

В разделе «Безопасность экрана» выберите «Smart Lock» . Введите PIN-код блокировки экрана, пароль или шаблон, который вы создали на шаге 1 выше.

3. Установите Smart Lock для распознавания вашего Fitbit как надежного устройства Bluetooth.

Чтобы настроить Smart Lock для доверия устройству Bluetooth с целью разблокировки устройства, сначала убедитесь, что Bluetooth на устройстве Android включен.

В меню «Smart Lock» выберите «Надежные устройства».

Выберите Добавить доверенное устройство, затем выберите Bluetooth.

Выберите Fitbit или другое устройство Bluetooth, которое вы хотите использовать, из списка подключенных устройств Bluetooth.

Как удалить Блютуз-устройство на телефоне?

Тут всё зависит от операционной системы, с которой вы привыкли работать. При любых раскладах вам потребуется меню настроек Bluetooth – если передача информации начала запаздывать, заходите туда. Идея заключается в очистке кеша – справившись с этой задачей, вы автоматически избавитесь от лишнего оборудования. Важны детали:

- описанный ниже метод не касается драйверов;

- во время операции видео с других телефонов загружаться не будет (это же касается звука);

- иногда меню располагается в “Подключениях”;

- встречается и подменю “Доверенные устройства”;

- для адаптеров действуют те же правила;

- после редактирования настроек смартфон надо перезагрузить.

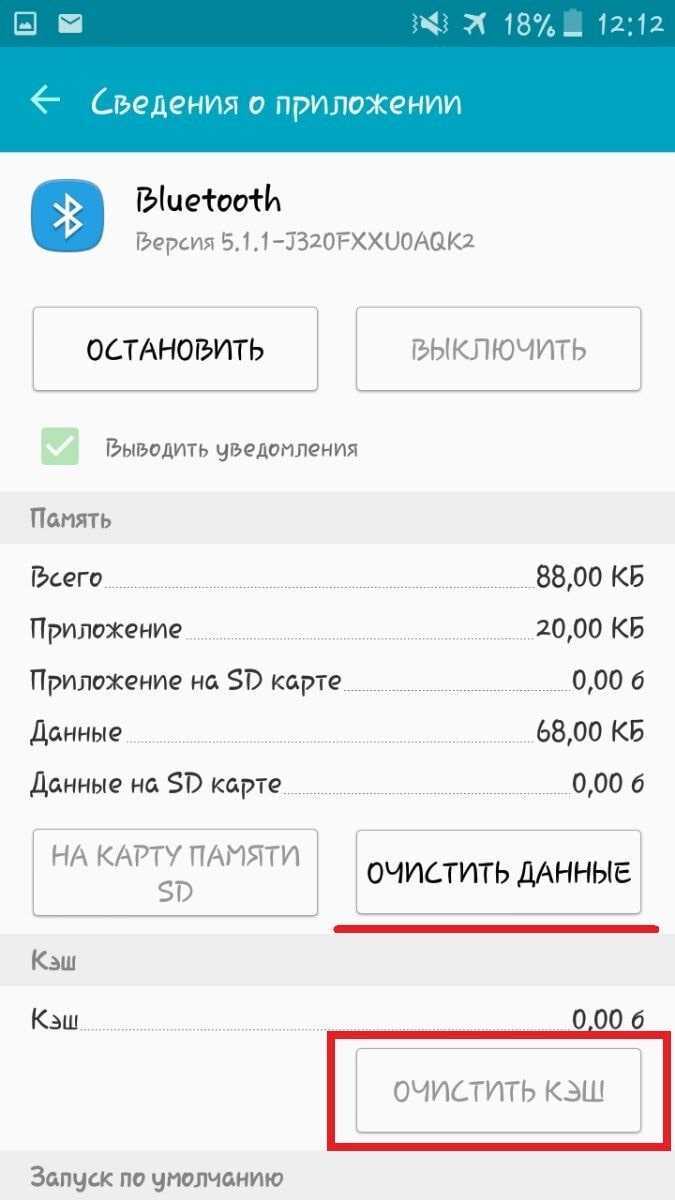

На Android

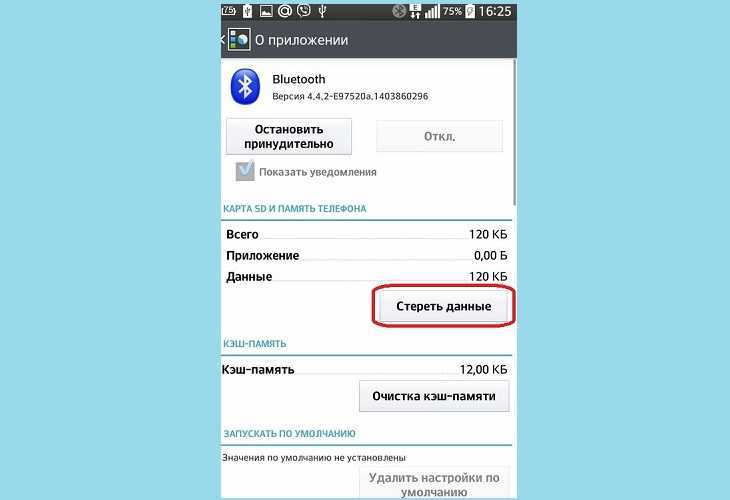

Переместитесь в настройки через главное меню – с этого начинаются любые манипуляции. Постарайтесь перед этим не подключать новые гаджеты – они будут тормозить. Оказавшись в нужном меню, ищите пункт “Приложения”. Теперь начинается самое интересное:

- Переведите взгляд в верхний сектор экрана – на опцию “Все”.

- Тапните по этому пункту.

- Отобразится перечень приложений, среди которых будет и Bluetooth.

- Тапайте по программе, перемещайтесь в следующее окно.

- Тут вас интересует “Очистка кэш-памяти”.

- Безжалостно очищайте кэш – сопряженные аппараты исчезнут.

Чуть позже мы расскажем, как удалить блютуз-устройство с ноутбука. А пока наслаждайтесь результатом. Старайтесь не включать в сеть по 20 гаджетов одновременно. Помните, что модули можно отсоединять по отдельности. В активный режим компонент Bluetooth переводится “качельками”, а в настройки конкретного агрегата позволяет перейти “шестеренка”. В открывшемся меню жмите “Отсоединить”.

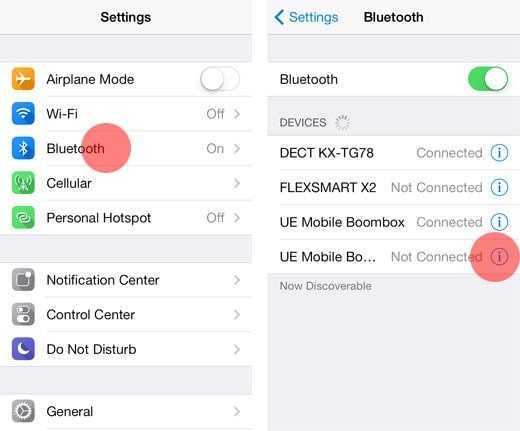

На iOS

Тут технология достаточно простая, но процесс усложняется, если ОС не русифицирована. К счастью, существует наша инструкция, разработанная для седьмых Айфонов. Начинаем с поиска блютуса и сопряжения.

Чистить кэш мы не будем – гаджеты удаляются специальной кнопкой. Значок в синем кружочке – это и есть предмет наших поисков. Чтобы перечень аппаратов отображался корректно, Bluetooth выключать нельзя. Жмите кнопку напротив телефона, который хотите отсоединить. Вот как это выглядит.

После очищающих действий обязательно следует выполнить перезапуск смартфона. Что касается перепрошитых гаджетов, то их надо перезагружать в безопасном режиме. Справились с задачей? Теперь займемся вашим ноутбуком.

Как взломать ватсап чужого человека

Каждый человек сам избирает для себя способ узнавания информации. Кто-то просто старается поговорить со своим оппонентом и выяснить правду. Ну, а кто-то прибегает к более жестким методам и хочет взломать переписку. Каждый для себя решает сам, каким способом воспользоваться. Главное знать, что взлом чужой переписки несет для вас не благоприятные последствия. Поэтому обязательно подумайте, прежде чем заниматься незаконными действиями с чатами других пользователей. Это может негативно сказаться в дальнейшем на эмоциональном состоянии обоих сторон и на вашей судьбе. Старайтесь жить правомерно, и если вы прибегли к вышеописанным способам взлома ВатСап, наверное, это вам было, жизненно необходимо. Удачи!

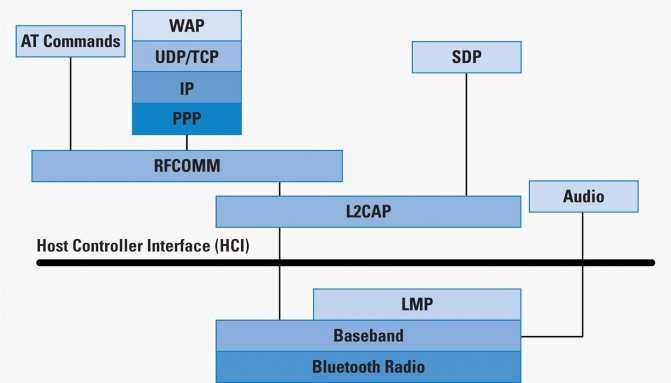

Стек протокола Bluetooth

Стек протокола Bluetooth выглядит следующим образом:

Bluetooth-устройства не должны использовать все протоколы в стеке (например, стек TCP/IP). Стек Bluetooth разработан для использования Bluetooth различными приложениями связи. Как правило, приложение будет использовать только один вертикальный срез отображенного на картинке стека. Уровень Bluetooth-протокола и связанные с ним протоколы перечислены ниже.

- Основные сетевые протоколы Bluetooth: LMP, L2CAP, SDP

- Протокол замены кабелей: RFCOMM

- Протокол управления телефонией: двоичные коды TCS, AT-команды

- Адаптированные протоколы: PPP, UDP/TCP/IP, OBEX, WAP, vCard, vCal, IrMC, WAE

В дополнение к уровням протокола спецификация Bluetooth также определяет интерфейс хост-контроллера (HCI). Это обеспечивает командный интерфейс для контроллера основной полосы частот, диспетчера ссылок и доступа к регистрам состояния оборудования и управления, а следовательно, к таким инструментам, как hciconfig, hcidump и hcitool.

Взлом телефона с Cocospy

После установки программы шпиона, вы сможете удаленно мониторить все действия на чужом телефоне:

взломать ватсап, инстаграм, viber, фейсбук, одноклассники.

- теперь вся переписка, голосовые сообщения, список друзей станет доступен для вас;

- удаленно заблокировать экран или само устройство;

- взломать камеру чужого телефона;

- просматривайте фотографии и видео файлы, сделанные на устройстве или полученные через мессенджеры;

- удаленное управление чужим телефоном. Управляя устройством из своего онлайн кабинета, вы сможете удалить ненужный контакт, заблокировать абонента, отследить перемещение человека на виртуальной карте.

Так будет выглядеть ваш личный кабинет, куда поступит вся информация с чужого телефона:

Посмотреть Демо

Телеграмм — безопасность или миф — все о конфиденциальности, анонимности и защите

Но прежде, чем говорить о возможности и невозможности взлома, необходимо рассмотреть саму программу, аспекты безопасности, которые она предоставляет. Без такого разбора большинство выводов, сделанных нами ниже, будут вам просто непонятными. Рассмотрим программу с точки зрения двух основных аспектов взломщиков. Итак, давайте для начала поговорим о том, насколько же развита анонимность, что из себя представляет данный сервис. Этот аспект мы оценили бы на один из пяти. Узнать номер телефона друга проще простого, все контакты из телефонной книги автоматически добавляются в список, любое их действие отображается на экране. Даже время посещения полностью не скроешь ― останутся небольшие пометки.

Второй важный параметр ― это защита. Она заслуживает гордого возгласа «Десять из пяти!». Все ваши переписки полностью конфиденциальны, а аккаунт практически недоступен. Впрочем, об этом позже.

Насколько безопасен Bluetooth?

Если у Bluetooth так много уязвимостей, почему мы все еще используем его? В основном потому, что взлом Bluetooth не так часто встречается в реальной жизни. Почему?

- Для использования вашего Bluetooth-соединения, хакер должен находиться в непосредственной близости и успеть получить результаты до того, как вы выйдете из него;

- Атаки Bluetooth требуют глубоких технических знаний, а иногда и ресурсов, таких как деньги и специальное оборудование. Поэтому хакеру будет проще выбрать другой метод для взлома;

- Результаты могут оказаться не столь плодотворными. Да, если хакер залезет в ваш телефон, он сможет получить о вас много информации. Но, возможно, и нет.

Инструкции

Ниже приведены два варианта устранения возникшей проблемы.

Отключение одного из аппаратов

Чтобы стереть лишнее устройство, выполните следующее:

Откройте главное меню.

Выберите настройки.

Тапните по строке Bluetooth.

Нажмите на качельку справа сверху для перевода беспроводного модуля в активный режим и отображения списка запомнившихся устройств.

На нужном названии клацните по пиктограмме в виде шестеренки для активации специального меню.

Для отключения нажмите на пункт «Отсоединить». После чего аппарат будет стерт из списка.

Если же необходимо стереть абсолютно все девайсы, данный способ не является практичным. Для этого предлагаем ознакомиться со вторым способом.

Удаление всех устройств

Для того чтобы очистить список Bluetooth устройств на Android, выполните следующее:

Перейдите в главное меню.

Откройте «Настройки».

Далее тапните на пункт «Приложения».

Выберите вкладку «Все».

Найдите и откройте приложение «Bluetooth».

В открывшемся окне необходимо нажать на кнопку «Очистка кэш-памяти», после чего память будет очищена.

Как отключить один или несколько аппаратов

Технология Bluetooth позволяет устанавливать беспроводную связь между двумя смартфонами. Передача файлов станет доступной, после того как будет пройден процесс сопряжения. Несмотря на многие преимущества разработки, у нее есть и некоторые недостатки в виде ограничения на количество подсоединяемых аппаратов. Удаление блютуз устройств с телефона выполняются несколькими способами. Первый метод подойдет тем, кто хочет очистить данные лишь об одном ненужном компоненте. Необходимо выполнить следующие действия:

Данный способ не будет практичным, если необходимо удалить большое количество сопряженных блютуз устройств. Как очистить список всех аппаратов, сохраненных операционной системой Андроид, расскажет следующий метод:

- Вначале также открывается главное меню.

- После этого выполняется переход в раздел настроек.

- Здесь потребуется отыскать пункт с названием «Приложения».

- В верхней части будет отображаться команда «Все», ее нужно тапнуть.

- В отобразившемся списке будет и приложение «Bluetooth», его и должен выбрать пользователь.

- Откроется окно, в котором необходимо найти команду «Очистка кэш-памяти».

- После удаления данных список сопряженных аппаратов станет пустым.

В некоторых случаях пользователь может случайным образом удалить нужное устройство блютуз. Не стоит паниковать, потому что существуют методы, с помощью которых можно узнать, как их восстановить. Самое простое решение, это выполнить перезагрузку смартфона. С помощью данного действия пользователь сможет исправить небольшие сбои в системе, которые возможно и привели к засорению кэш-хранилища. Рестарт системы нередко помогает исправить функции, которые перестали корректно функционировать.

I want to clear the blueooth cache. I’m making application about bluetooth.

I just knowed Android bluetooth device name is cached in the phone. (when phone find the bluetooth device)

I can’t find solution anywhere. I just saw fetchUuidsWithSdp(). someone said it clears the bluetooth cache in android phone.

but I don’t know how use this method and I don’t think that fetchUuidsWithSdp() will clear the cache.

Please Let me know how to clear the bluetooth cache in Android or how to use fetchUuidsWithSdp().

Создан 27 мар. 14 2014-03-27 10:48:16 user3363258

Cодержание