Безопасное использование смартфона без установки антивирусов

Простые действия и соблюдение некоторых правил позволят не стать жертвой мошенников и быть уверенным, что ваши данные не пострадают. Эта инструкция будет крайне полезной обладателям слабых телефонов, с малым объемом оперативной памяти, поскольку активный антивирус сильно нагружает систему.

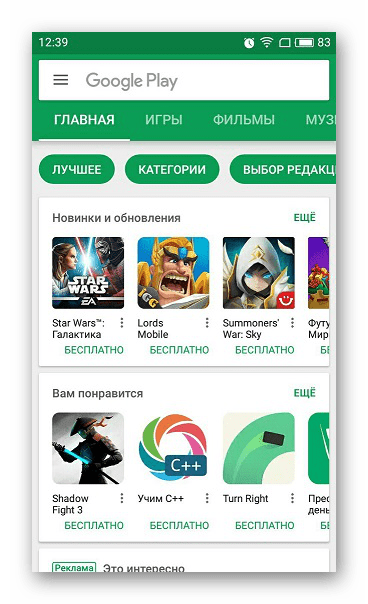

- Используйте только официальный магазин Google Play Market для скачивания приложений. Каждая программа проходит проверку, и шанс получить вместо игры что-то опасное почти равен нулю. Даже если софт распространяется платно, лучше накопить денег или найти бесплатный аналог, нежели использовать сторонние ресурсы.

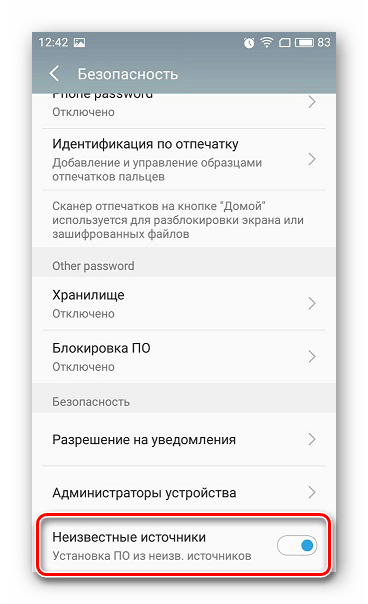

Обратите внимание на встроенный сканер ПО. Если все же вам необходимо воспользоваться неофициальным источником, то обязательно дождитесь окончания проверки сканером, а если он найдет что-то подозрительное, то откажитесь от установки.. Кроме этого в разделе «Безопасность», что находится в настройках смартфона, можно выключить функцию «Установка ПО из неизвестных источников»

Тогда, например, ребенок не сможет установить что-то скачанное не из Play Market

Кроме этого в разделе «Безопасность», что находится в настройках смартфона, можно выключить функцию «Установка ПО из неизвестных источников». Тогда, например, ребенок не сможет установить что-то скачанное не из Play Market.

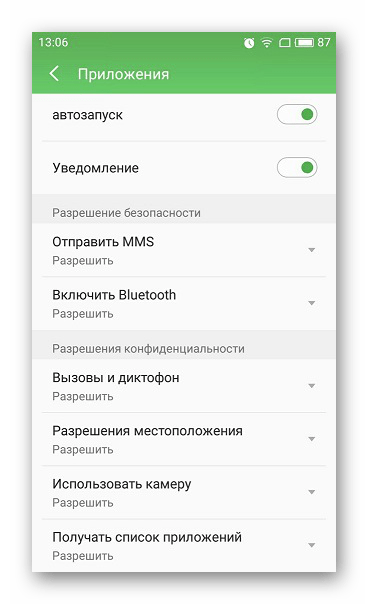

Если все же вы устанавливаете подозрительные приложения, то советуем обратить внимание на разрешения, которые требует программа во время установки. Оставив разрешенной отправку СМС или управление контактами, вы можете потерять важную информацию или стать жертвой массовой рассылки платных сообщений. Чтобы обезопасить себя, отключите некоторые параметры во время установки софта. Обратите внимание, что данная функция отсутствует в Андроиде ниже шестой версии, там доступен только просмотр разрешений.

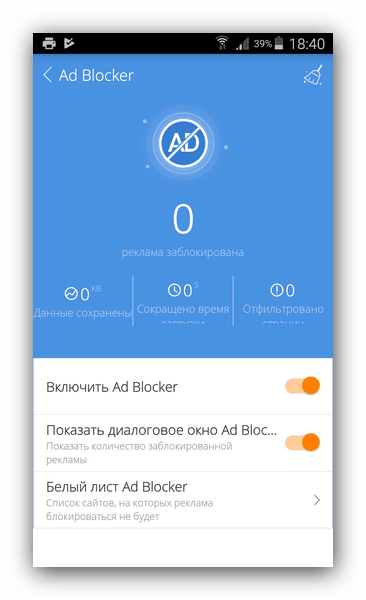

Загрузите блокировщик рекламы. Наличие подобного приложения на смартфоне ограничит количество рекламы в браузерах, оградит от всплывающих ссылок и баннеров, перейдя по которым, можно нарваться на установку стороннего софта, вследствие чего появляется риск заражения. Используйте один из знакомых или популярных блокировщиков, загрузка которого осуществляется через Play Market.

Подробнее: Блокировщики рекламы для Android

Что такое рутинг телефона? Для чего он нужен?

Андроид работает на основе операционной системы «Линукс». В ней есть пользователь root, у которого есть доступ ко всем объектам системы. От него и появилось слово «рутинг».

Рутинг открывает программам доступ к системным файлам и настройкам. Например, с помощью рутинга можно управлять мощностью процессора или снять полную цифровую копию смартфона со всеми приложениями, настройками и пользовательскими данными. Опытные ребята делают рутинг, чтобы содрать до железа все лишние программы, максимально разогнать телефон, открыть в нём скрытые функции или установить альтернативную прошивку. Звучит заманчиво, но рутинг — это опасно.

Неопытный пользователь из-за рутинга может испортить прошивку так, что смартфон больше не будет работать. Телефон с рутингом теряет гарантию и не обновляется производителем. Чтобы сделать рутинг, у вас должны быть очень веские основания и надежный компьютерщик под рукой.

Если на телефон с рутингом попадёт вредоносное приложение, то для его удаления придётся полностью перепрошивать телефон. Вредоносное приложение с рут-доступом сможет рассылать с вашего телефона сообщения на короткие номера и использовать банковские программы без вашего ведома.

Можно ли отличить антитела после COVID-19 от антител после вакцинации?

Выработка антител стимулирует контакт иммунной системы с частицами (антигенами) вируса. Такой контакт может происходить по-разному. Наиболее распространенные — болезни или вакцинация, стимулирующие организм вырабатывать антитела против COVID-19 — сначала в классе IgM, а затем и в антителах IgG.

Вакцина содержит только модифицированный антиген, полученный из шипа на поверхности вируса, так называемый белок S. Поэтому после вакцинации антитела к COVID образуются только против этого белка. При заболевании COVID, организм контактирует с различными антигенами вируса, а не только с белком S, например, с белком N. Следовательно после болезни образуются различные антитела. На этом основании можно отличить антитела после заболевания (направленные против нуклеокапсидного N-белка) от образовавшихся после вакцинации (направленных только против белка S). Для выявления специфических антител следует проводить только соответствующий тест.

Norton Security & Antivirus

()

Еще один антивирус от компании Symantec, который известен своим суровым нравом ко всем подозрительным файлам. Они могут оказаться просто программой, причем безопасной и нужной, но почему-то для него «подозрительной». С Norton Security & Antivirus не страшны любые файлы!

После установки и запуска, Norton самостоятельно обновился.

По итогу сканирования системы с гордостью сообщил, что вредоносных программ не обнаружено.

Теперь проведем тест с EICAR. После загрузки 5 секундная тишина и ожидаемая реакция – «вредоносное приложение».

Бесплатная версия имеет тестовый период 30 дней. Возможности программы позволяют обеспечить превентивную защиту от угроз, утечки конфиденциальных данных, утери мобильного устройства или кражи и пр.

Как избежать заражения вирусом на Android — полезные советы

Существует два способа установки приложений на Android устройства:

- Через Google Play Market

- Через загрузку файл .APK из разных сайтов и ручную установку.

Из этих двух вариантов Play Market — самый безопасный вариант. Приложения, загруженные из этого магазина, проходят тщательную проверку, прежде чем становятся доступными для продажи. Даже если после проверки обнаружится какая-либо проблема, она будет немедленно устранена, и магазин приложений уведомит вас о происшествии, чтобы вы могли предпринять соответствующие меры.

Тем не менее, стоит помнить, что ни одна система не является абсолютно безопасной. Большое количество положительных отзывов не является показателем того, что приложение безопасно — особенно если это оно только недавно появилось в магазине. Существуют целые компании, которые занимаются созданием фальшивых положительных отзывов для игр и программ. Кроме того, Google не устанавливает ограничений на количество рекламных объявлений, которые разрешено показывать приложению — каждый разработчик сам решает, насколько отвратительным будет их продукт. Самые недобросовестные издатели просто пытаются сделать так, чтобы вам было как можно сложнее удалить приложение (и они в конечном итоге классифицируются как вредоносные программы). В большинстве случаев реклама, создаваемая вредоносными программами, ограничивается интернет-браузером и самим приложением.

Предыстория: iOS – один, а Android – великое множество

Нет, никто не сошел с ума. Но один из авторов «Хакера», Евгений Зобнин, попробовал составить численную статистику и разобраться с известными уязвимостями. По-русски: сначала посчитал все «дырки» в системах, которые позволяют получить доступ к данным пользователя. А потом выкинул из них все те, которые не относятся к Android.

Как не относятся к Android? Почему iOS – дырявое ведро, ведь доказано обратное? Все оказывается очень просто. Когда мы говорим «iPhone», мы подразумеваем целую экосистему, включающую сам смартфон, операционную систему, сервера Apple и команды разработчиков. Когда мы говорим «смартфон на Android», мы тоже представляем себе целую цепочку. Команда Apple одна. Оболочка – тоже одна. Проблемы тоже распространяются на все устройства. Как и отсутствие «дырок в системе».

С Android все хуже. Каждая мало-мальски «серьезная» компания не только адаптирует общедоступные драйвера, но и калечит операционную систему: вносит дополнительные функции, собственные оболочки, дорабатывает системные приложения и добавляет кучу программного мусора. Поэтому таких цепочек, какие мы представляем при слове «iPhone» – великое множество. Конечно, не отдельная для каждой модели смартфона, и даже не отдельная для каждой компании. Но как минимум своя собственная у каждого крупного бренда.

А еще смартфоны под управлением Android используют процессоры 2 крупных разработчиков (если рассматривать планшеты – все еще 3): MediaTek и Qualcomm. Каждая из компаний, производящих процессоры (точнее, однокристальные платформы, SoC), выпускает собственные драйвера. Аналогично – производители модулей в составе смартфона.

Anonymous ломает PlayStation Network

Anonymous — это, безусловно, самая известная хакерская группировка, атаки которой выводили из себя много кого: от саентологов (религиозная организация, часто именуемая сектой) до высших государственных чинов. Причём чаще всего их действия преподносились как наказание за «прегрешения» жертв.

Например, однажды Sony имела наглость подать судебный иск на известного хакера Джорджа Хоца (George Hotz), который взломал PlayStation 3. Предположительно, в отместку за этот «непацанский» поступок Anonymous организовали масштабную атаку на PlayStation Network и Qriocity. Хакеры получили доступ к данным 77 миллионов пользователей, включая номера их кредитных карт.

Сотрудники японской корпорации заметили взлом лишь на третий день, и для уменьшения понесённого урона им пришлось перекрыть доступ к собственным серверам. В итоге сетевые функции не работали целый месяц, а игроки не только переживали об украденной личной информации, но и грустили по онлайн-мультиплееру.

Этот взлом стал едва ли не крупнейшей утечкой конфиденциальной информации за всю цифровую эпоху. Anonymous вроде открестились от атаки, однако позже на одном из взломанных серверов нашли файл с названием «Имя нам Легион» — по большому счёту, слоганом группировки. Позже некоторые задержанные участники признались, что видели обсуждение уязвимостей платформы, напоминающей PSN. Так что относительно того, кто за всем этим стоял, особых сомнений ни у кого не осталось.

Как избежать заражения вирусами на Android?

Есть несколько способов избежать заражения вирусом на вашем устройстве Android.

- Убедитесь, что ваш телефон обновлен: последнее обновление для системы безопасности отображается в разделе «Безопасность» в настройках.

- Google Play Защита: регулярно сканирует ваш телефон на наличие вредоносных программ, и должен быть включен по умолчанию, если ваш телефон в активном состоянии. Убедитесь в этом:

Гугл Плей Защита путь активации

- Настройки

- Безопасность

- Google Play Защита.

- Если переключатель рядом с пунктом сканировать устройство на наличие угроз безопасности выключен, включите его. Кроме того, вы увидите, есть ли какие-либо вредные приложения на вашем телефоне. Если нет, он скажет: «выглядит хорошо.»

- Избегайте установки приложений за пределами Google Play store:

На телефонах под управлением Android 7.0 и ранее вы можете легко загружать приложения не из Google Play Market, перейдя в Настройки => Безопасность => Неизвестные источники и установив флажок рядом с ним.

Для Android 8.0 и выше, эта опция больше не доступна, и загрузки приложений не из Google Play-сложнее. Вам нужно будет скачать файл APK; открыв его, вы установите приложение в котором вместо нужного вам приложения может быть установлен вирус, либо само приложение с вшитым в него вирусом.

- Избегайте клонов приложений: следите за клонами приложений, напоминающими оригинальные приложения, но с именем другого разработчика. Иногда эти клоны просто пытаются заработать доход от рекламы. В любом случае перед загрузкой любого приложения обязательно проверьте его создателя.

- Используйте Android virus scan apps: для дополнительной безопасности, рассмотреть возможность загрузки дополнительного антивирусного приложения в случае, если что-нибудь проскальзывает через Google Play Protect. Есть много бесплатных антивирусных приложений для Android от ведущих компаний безопасности.

BlueLeaks — самая громкая утечка данных из госорганов

Когда: июнь 2020 года.

Кого или что атаковали: правоохранительные органы и спецслужбы США.

Что произошло:

Хакеры из группировки Anonymous получили доступ к 269 Гб секретных данных правоохранительных органов и спецслужб США в виде более 1 млн файлов: видеоролики, электронные письма, аудиофайлы, а также документы по планированию и разведке за последние десять лет — включая те, что подтверждают слежку за активистами Black Lives Matter. Файлы передали группе хакеров-активистов DDoSecrets , которая опубликовала полученную информацию.

В ответ на это Twitter заблокировал аккаунт DDoSecrets, а в Германии заблокировали сервер , на котором хранились данные BlueLeaks — по запросу от американских властей.

Кстати, в январе 2019 года та же группировка опубликовала 175 Гб данных о тайных сделках Кремля, Русской православной церкви и участии России в войне на Донбассе .

Последствия: Опубликованные документы вызвали громкий скандал и обвинения в адрес американских спецслужб, которые завели уголовное дело в ответ на это. Их действия в отношении хакеров сравнили с преследованием WikiLeaks .

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

10. Самая скандальная кибератака российских хакеров

Когда: май 2020 года.

Кого или что атаковали: Агентство национальной безопасности США.

Что произошло:

Хакеры попытались взломать почтовые серверы АНБ . Злоумышленники использовали уязвимость в агенте пересылки сообщений Exim, обнаруженную в июне 2019 года. Она позволяет преступнику отправлять вредоносное письмо на сервер и сразу же получать возможность удаленно запускать там же свой код.

АНБ обвинила в атаке хакерскую группировку Sandworm (она же — Telebots, Voodoo Bear, Iron Viking и BlackEnergy), связанную с Россией — ту самую, которая предположительно запустила вирус NotPetya. Ее же Минюст США позже обвинил в причастности к политическим событиям в Грузии и на Украине, а также во вмешательстве в выборы во Франции и атаке на компьютерную сеть Зимних Олимпийских игр в Пхенчхане в 2018 году .

Кибератака на звезд

В 2014 году, в результате нескольких кибератак, хакеры получили доступ к фото и видео знаменитостей, которые хранились в облаке iCloud. Многие из них — включая интимные — попали в сеть: их опубликовали на ресурсе 4chan. В числе пострадавших оказались Ким Кардашьян, Аврил Лавин, Кейли Куоко, Дженнифер Лоуренс, Кирстен Данст, Рианна, Скарлетт Йоханссон, Вайнона Райдер.

Ролик блогера Wylsacom об утечках 2014 года

Некоторые поспешили заявить, что фото и видео поддельные:

Кибератаки могут убивать?

К сожалению, да. В 2015 году хакеры взломали сайт Ashley Madison , предназначенный для знакомств замужних женщин и женатых мужчин. В результате атаки утекли данные 40 млн пользователей. Некоторым из них начали рассылать угрозы с требованием выкупа в $1 тыс. Некоторые из пострадавших испугались, что их супруг узнает об измене, и покончили с собой.

Второй случай произошел в сентябре 2020 года. Злоумышленники атаковали ИТ-систему университетской клиники в Дюссельдорфе. В результате 30 серверов и все подключенные устройства — в том числе аппараты жизнеобеспечения — на некоторое время вышли из строя. Этого оказалось достаточно, чтобы одна из пациенток скончалась . Полиция завела уголовное дело по факту убийства. Правда, позже в одном из изданий появилось опровержение: якобы смерть пациентки не была связана с кибератакой .

Удаление всплывающего предупреждения о фальшивом вирусе на Android

Удалить вредоносный код браузера, который запустил всплывающее окно, очень просто.

-

Возможно, вы не сможете закрыть всплывающее окно антивируса. Пока не беспокойтесь об этом, просто закройте все окна браузера, которые можете.

-

Перейдите в настройки Android и нажмите, чтобы открыть приложения .

-

Затем прокрутите вниз до браузера, который вы использовали непосредственно перед тем, как увидели всплывающее предупреждение о фальшивом вирусе. Нажмите на это приложение, чтобы открыть его настройки.

-

Вы увидите две кнопки в верхней части окна приложения. Выберите « Force Stop», чтобы принудительно остановить приложение браузера.

-

Может появиться всплывающее предупреждение о том, что если вы принудительно остановите приложение, оно будет работать неправильно. Это не будет проблемой в этом случае. Просто нажмите кнопку ОК .

-

Вернитесь в окно приложения, прокрутите вниз, пока не увидите кнопку Очистить кэш» , и коснитесь ее.

-

Как только кэш будет полностью очищен, вы увидите, что использование памяти справа снизится до 0 МБ.

-

Теперь, когда вы остановили браузер и очистили кеш, всплывающее окно с поддельным вирусом должно исчезнуть.

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

Антивирус не нужен

Самые «весомые» доводы в пользу отказа он антивируса на мобильном Андроид-устройстве с точки зрения большинства:

- Антивирусная программа занимает ценное место в памяти девайса.

- Будучи все время запущенной, она замедляет телефон.

- Она просит денег за подписку или достает назойливой рекламой (если продукт бесплатный).

- Она никогда ничего не находит.

- Она «ругается» на некоторые нужные приложения, не дает их скачивать и пытается удалить.

- Программа пропустила заражение.

- Андроид по умолчанию настроен на оптимальный уровень безопасности и защищает себя сам.

- Я устанавливаю только чистые приложения из Google Play.

Из доводов, которые приводят продвинутые пользователи, чаще всего приходится слышать про разграничение прав доступа на *nix-платформах, которое не позволяет вредоносной программе нанести системе существенный урон. Системные области для нее закрыты. Максимум, что может пострадать от действий зловреда, это данные в каталоге пользователя.

Как узнать, что на устройстве есть вирус

Иногда самостоятельно определить, что на устройстве появился вирус бывает сложно. Однако основываясь на ряде признаков сделать это становится намного легче:

- Телефон быстро разряжается, беспричинно выключается, часто перезагружается.

- В журнале вызовов и сообщений появились неизвестные номера, на которые вы не звонили и ничего не отправляли.

- Со счёта мобильного номера начали быстро списываться средства.

- На смартфон самостоятельно устанавливаются неизвестные приложения, изменяется оформление рабочего стола, автоматически включается Wi-Fi, Bluetooth и прочие функции.

- Во время работы периодически всплывают рекламные баннеры или запускаются сторонние видео.

- При попытке разблокировать телефон на экране отображается сообщение, в котором указано, что вы совершили правонарушение и должны заплатить штраф.

- Антивирус беспричинно удалился или попросту перестал запускаться.

- В списке запущенных процессов начали появляться неизвестные программы, которые вы самостоятельно не устанавливали.

На этом список возможных признаков не заканчивается, однако выше была представлена основная их часть.

Подвержен ли Android заражению вирусами

Система Android, как и любая другая ОС, создана обычными людьми, которые имеют право на ошибку. Постоянные обновления и доработки уязвимостей говорят о достаточно серьезных проблемах андроид-устройств, которые лицензирует компания Google. А если учитывать тот факт, что китайский экспорт явно пренебрегает законодательством США, то в число потенциальных жертв кибермошенников можно отнести каждого третьего россиянина, купившего телефон в РФ. Специалисты по вирусным программам все чаще констатируют случаи, когда предустановленная (заводская) операционная система уже содержит вирус «дроппер» в исходном коде, позволяя незаметно красть данные и отсылать их на сервер при выходе в сеть.

Разработчики Android, несмотря на наличие собственной антивирусной программы для приложений из маркета (Play Protect), не могут дать 100-% гарантии, что загрузка из Play Market окажется «чистой». Хакеры разрабатывают такие вирусы, что при сканировании система Google не видит угрозы (подозрительной активности) в исходном коде. И приложение одобряется, становясь доступным для миллионов пользователей. И это не основная проблема разработчиков Android, ведущих открытую политику в области безопасности.

Также не стоит забывать, что вирусы передаются через карты памяти и USB-флешки. Даже самый простой телефон с web-соединением способен оставить владельца без средств на привязанных счетах.

Россия стабильно входит в ТОП-5 стран по числу зараженных андроид-устройств и это без учета ежедневных атак, которые успешно отражают антивирусы. По сравнению с OS iOS Andoid серьезно уступает в плане безопасности, ведь его открытый код и становится причиной разработки вирусов, троянов, червей, разнообразных malware и scareware. Злоумышленникам только и нужно, что запросить разрешение при установке, а дальше безобидное на первый взгляд приложение будет собирать информацию о пользователе и использовать ее против него же самого.

Stuxnet — самое первое кибероружие

Когда: 2009-10 годы.

Кого или что атаковали: компьютеры на ОС Windows.

Что произошло:

Сетевой вирус Win32/Stuxnet поразил личные компьютеры, а также целые автоматизированные системы управления производством. Он использовал четыре уязвимости «нулевого дня» в ОС Windows, перехватывая и изменяя поток данных промышленных предприятий, электростанций и аэропортов.

Как распространялся Stuxnet

В коде специалисты нашли следы программы уязвимости «нулевого дня», явно написанной профессионалами. Появились версии , что Stuxnet был запущен с конкретной целью — атаковать блоки управления газовыми центрифугами для получения обогащенного урана на стратегических объектах. Именно заводы, которые их выпускали, стали еще одной мишенью вредоносного ПО. Злоумышленники рассчитывали, что от них вирус распространится на заводы по производству обогащенного урана в Иране, чтобы нанести удар по всему ядерному проекту. Их план сработал.

В итоге главными подозреваемыми в кибератаке стали спецслужбы Израиля и США. The New York Times писала , что перед запуском Stuxnet был успешно испытан в израильском городе Димона в пустыне Негев. Журналистка Ким Зеттер посвятила этому событию книгу «Обратный отсчет до нулевого времени» (Countdown to zero day) .

Ущерб: Всего вирус успел заразить 200 тыс. устройств. Иранцам пришлось избавиться от 1 тыс. центрифуг для обогащения уранового топлива, пораженных Stuxnet. Остальные блоки не пострадали, но ядерная программа Ирана была отброшена на несколько лет назад.

Проверяем программы с доступом к данным

Новые Android-прошивки тем хороши, что позволяют контролировать доступ приложений к любому типу запрашиваемой информации и модулям самого смартфона.

Замечали ли вы, что, например, при загрузке Viber вас попросят разрешить доступ к Камере, Контактам, Местоположению, Микрофону, Телефону, Памяти устройства, SMS и ещё целой когорте опций? Что ж, для популярного многофункционального мессенджера, который к тому же можно настроить под себя, сняв половину разрешений без вреда для программы, это вполне нормально.

А вот программа “Фонарик” с доступом к вашей адресной книге — это уже намёк на то, что что-то здесь не чисто.

Проверить разрешения приложений в Android-смартфоне можно тут:

Настройки — Приложения — Настройки приложений — Разрешения приложений.

Многие пункты редактируются безболезненно для приложений — отмена разрешения никак не повлияет на функциональность. Например, пункт “Местоположение” можете забрать у приложений камеры, если вам геотаргетинг не интересен или вы вообще не знаете что это такое, а потому не пользуетесь

Антивирус: «за» и «против»

Если вы все же переживаете за безопасность ОС и своих данных, то никто не запрещает вам устанавливать антивирус. Тем более что в Google Play представлен широкий выбор таких программ. Особенно не помешает его установка, если вы грешите скачиванием приложений из сторонних источников. К слову, слышал хорошие отзывы о софте от лаборатории Касперского.

Помимо защиты, антивирус обладает дополнительными полезными функциями:

- Систематически подчищает оставшийся от удаленных программ «мусор», временные файлы и кэш;

- Формирует отчеты по безопасности и эксплуатации смартфона или планшета;

- Помогает отыскать гаджет в случае утери или кражи.

Но будьте готовы, что антивирус несколько замедлит работу вашего устройства, потому что для его работы требуется немалая часть оперативной памяти.

Стоит ли устанавливать на Windows XP обновления от версий Windows XP Embedded

Здесь есть два аспекта – лицензионный и технический. С первым все понятно – лицензия такого не позволяет, но это мало волнует домашних пользователей, сидящих на сборках XP. С технической точки зрения общий код XP и версий Embedded действительно позволяет установить исправление и, наверное, даже закрыть уязвимость.

Но надо учитывать, что исправления не проверялись на XP. Microsoft могла тестировать аналогичные исправления для XP, которые она распространяет для корпоративных клиентов, заплативших за дополнительную поддержку. Но, конечно, обсуждаемый сценарий не проверялся, поэтому что-нибудь может пойти не так, и вы действуете исключительно на свой страх риск.

Поэтому я не могу посоветовать вам такой подход. Избрав его, вы все равно будете защищены хуже, чем на Windows 7 или Windows 8.1.

Сравнение функций

| Bitdefender Total Security | Kaspersky Security Cloud | Norton 360 Deluxe | McAfee AntiVirus Plus | Trend Micro Maximum Security | AVG Internet Security — Unlimited | Avira Prime | Avast Premium Security | ESET Smart Security Premium | F-Secure Safe | |

|---|---|---|---|---|---|---|---|---|---|---|

| Сканирование конфиденциальности приложений | Да | Да | Да | Да | Да | Да | Да | Да | Да | Да |

| Фото воров | Да | Да | Да | Да | Да | Да | Нет | Да | Да | Нет |

| Блокирование нежелательных звонков | Нет | Да | Да | Да | Да | Да | Нет | Нет | Да | Нет |

| Предупреждение о небезопасных Wi-Fi | Да | Да | Да | Да | Да | Да | Нет | Да | Да | Нет |

| Подключение в Android Wear | Да | Да | Нет | Нет | Нет | Нет | Нет | Нет | Нет | Нет |

| Рейтинг приложений в Play Store | Нет | Нет | Да | Нет | Да | Нет | Нет | Нет | Нет | Нет |

Сравнение возможностей

Дополнительные возможности

Антивирус и защита от кражи являются ключевыми компонентами приложений безопасности на Android. Некоторые предлагают даже больше. Распространёнными дополнительными вариантами являются резервное копирование контактов и фотографий, мониторинг батареи с отображением наиболее прожорливых приложений, закрытие задач для снижения нагрузки на батарею. Некоторые приложения предупреждают, когда вы подключаетесь к небезопасной сети Wi-Fi. Bitdefender, Kaspersky, McAfee дают возможность подключать аппарат к носимым устройствам на Android Wear. Когда вы отходите далеко от смартфона, часы напоминают о необходимости забрать его.

Почти все инструменты безопасности сканируют установленные приложения и сообщают о возможных угрозах конфиденциальности. Norton и Trend Micro делают даже больше, сообщая об опасных приложениях при просмотре в магазине Play Store. Таким образом, вы сможете избежать установки этих приложений.

Защита VPN на мобильных устройствах важнее, чем на компьютерах. Причина в том, что смартфоны подключаются ко многим сетям, тогда как компьютеры обычно к одной. Kaspersky и Bitdefender включают в себя VPN с ограничением трафика. Avast, Avira, Norton предлагает полностью безлимитный VPN.

Некоторые из этих продуктов предлагают необычную функциональность. ESET позволяет задавать расписание блокировки звонков. Например, чтобы ночью вам могли позвонить только члены семьи. Trend Micro умеет сканировать настройки вашей анкеты в Facebook и предупреждать о возможных проблемах с безопасностью.

Популярные виды вирусов

Компьютерный вирус

– это паразит, который не существует без организма-носителя. В роли организма выступают файлы, в которые встраиваются зловредные программы. Они ищут уязвимости как в самой операционной системе, так и в коде приложений. Такое поведение присуще сетевым червям, живущим в локальных сетях организаций и в интернете.

Резидентные черви

не оставляют отдельных копий своего кода на жестких дисках, поэтому обнаружить их как отдельную самостоятельную программу невозможно. Заразив работающее приложение, резидентный червь продолжает жизненный цикл в оперативной памяти компьютера. Такой вирус состоит из «головы», которая отвечает за успешное внедрение в операционную систему, и «тела», где хранится главный алгоритм дальнейших действий.

Есть отдельный, структурно сложный, вид червей, которые сохраняются на жестком диске и самостоятельно запускаются для сканирования и модификации данных.

Популярная история о «троянском коне» из Трои вдохновила хакеров разработать новую технологию.

«Троянский конь»

– полезное, чаще всего популярное, приложение со встроенным зловредным кодом. Пользователь скачивает установщик программы с интернета, устанавливает приложение и активирует при этом опасный блок кода. Он срабатывает либо по командам, приходящим со стороны, либо сразу после установки программы.

Существует отдельная категория банковских «троянов», которые совершают атаки на бухгалтеров компаний. Модули зловредной программы изменяют реквизиты, делают скриншоты экрана, отслеживают нажатия клавиш, собирают платежные данные. Каждая атака приносит злоумышленникам от 500 тыс. рублей.

В июне 2021 года нападению хакеров подверглась южнокорейская компания Nayana. Злоумышленники заразили 150 серверов вирусом-шифровальщиком, что привело к блокировке более трех тысяч веб-сайтов клиентов. Компания была вынуждена выплатить 1 млн долларов вымогателям для восстановления файлов на серверах.

Кто скрывается за вирусами

Вредные программки являются продуктом творчества хакеров, которые чаще всего создают вирусы для себя. Самокопирующиеся папки, всплывающие баннеры, которые блокируют рабочий стол на компьютере, кажутся забавными для хакеров. Они наблюдают за шумихой среди пользователей и наслаждаются результатом.

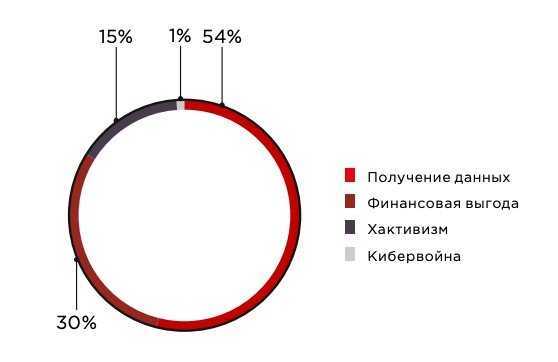

Но к хакерам обращаются и с конкретными запросами

Специально обученные преступные команды программистов выполняют задания конкурентов – получение жизненно важной для компании информации, уничтожение документов. Компания Positive Technologies сообщает, что в первом квартале 2021 года атаки с целью похищения данных возросли

Статистика Positive Technologies. Мотивы хакеров

Согласно сводной статистике, наибольшую ценность представляют учетные и платежные данные.

Взлом NASA

Раз Кевин Митник забрался на серверы Пентагона в 20 лет, то, наверное, стал самым молодым кибервзломщиком такого уровня? А вот и нет! Ведь Джонатану Джеймсу (Jonathan James) было всего 15, когда он получил несанкционированный доступ к серверам NASA.

Джеймс похитил множество данных, в том числе исходный код международной орбитальной станции. Ущерб оценили в 1,7 миллиона долларов. Правда, несовершеннолетнему нарушителю удалось избежать наказания.

К сожалению, судьба хакера весьма трагична. В 2008 году его подозревали в масштабном взломе компании TJX, и в итоге он застрелился, не вынеся давления. В предсмертной записке Джонатан рассказал, что невиновен, но не верит в судебную и правоохранительную системы. До сих многие сомневаются в том, что эта смерть действительно была результатом самоубийства, а не подстроена службами США.

Нужен ли на телефон антивирус?

Антивирусы защищают от некоторых угроз — они проверяют устанавливаемые приложения и флеш-карты. Но телефон «из коробки» со свежей версией Андроида не нуждается в антивирусе — в этом случае антивирус будет просто потреблять ресурсы телефона. Если у вас старый телефон и на него не приходят обновления, то стоит установить антивирус.

Андроид ограничивает возможности приложений, поэтому большинство современных антивирусов бесполезны. Если вы устанавливаете приложения только из «Гугл-плея», то антивирус, скорее всего, не принесет ощутимой пользы: он будет всё время говорить вам, что угроз не обнаружено.

Как проверить телефон на вирусы через компьютер

Установить «Доктор Веб» можно не только на мобильный телефон, но и на компьютер. Оба варианта хороши по-отдельности, но для комплексной проверки мы бы рекомендовали скачать лечащую утилиту Cureit.

Программа Dr Web Cureit проверит телефон на вирусы через компьютер. В состав настольной версии антивируса входят актуальные обновления вирусных баз. Утилита бесплатна, регистрация не нужна, установка ключей не требуется. В этом огромное достоинство Cureit в сравнении с другими антивирусами.

Видео инструкция:

Для проверки на телефона вирусы через компьютер нужно выполнить следующие действия:

- Присоедините карту памяти телефона к компьютеру

- Запустите антивирус Dr Web Cureit на ПК

- Укажите карту памяти телефона в списке дисков для сканирования

- Запустите поиск

- Удалите найденные угрозы и вирусы

К сожалению, при подобном сканировании вы не сможете указать внутреннюю память телефона для проверки. С этой задачей справится только мобильный антивирус, установленный на мобильное устройство.

Скачайте один их трех лучших мобильных антивирусов:

Google Play Protect – идеальный вариант защиты устройства

Google Play Protect является самой популярной системой защиты Android-смартфонов во всем мире. Она обеспечивает надежность и качество работы мобильного устройства, защищая его от проникновения вирусов. Какие функции предоставляет данное приложение и есть ли у него особенности?

Можно выделить следующие преимущества:

- Надежность. Именно этой системой защиты ежедневно пользуется более 2 миллиардов пользователей по всему миру.

- Непрерывность работы. Встроенная защита для пользователей Android-устройств постоянно находится в действии и регулярно совершенствуется.

- Дополнительная функция «Найти устройство». Если пользователь потерял свой Android-устройство, то это именно тот сервис, который действительно поможет в поисках. Дистанционно можно отследить местонахождение Android-устройства, заблокировать вызовы, установить пароль или даже полностью стереть все данные.

- Проверка более 50 миллионов приложений ежедневно.

Конечно, подобная система будет иметь намного больше преимуществ, нежели недостатков. Единственный ощутимый недостаток – возможность редких сбоев системы при очередных обновлениях.